- كورسات

إدارة الأعمال

الشبكات و تكنولوجيا المعلوماتإدارة البياناتتطوير البرمجياتالتحول الرقميالتصميم و الجرافيك

- المسارات التعليمية

- تكنولوجي

إدارة الأعمال

احصل على شهادة Cisco Certified CyberOps Professional.

تعلم عمليات الأمان السيبراني الأساسية بما في ذلك أسس الأمان السيبراني والتقنيات والعمليات والأتمتة.

استخدم الأتمتة للأمان باستخدام منصات السحابة ومنهجية SecDevOps.

تعلم تقنيات اكتشاف الهجمات السيبرانية، وتحليل التهديدات، واتخاذ التوصيات المناسبة لتحسين الأمان السيبراني.

تغطي دورة “أداء العمليات السيبرانية باستخدام تقنيات الأمان من Cisco (CBRCOR) الإصدار 1.0” أسس عمليات الأمان السيبراني، والأساليب، والأتمتة.

المعرفة التي تكتسبها في هذه الدورة ستجهزك لدور محلل أمان المعلومات في فريق مركز عمليات الأمان (SOC).

ستتعلم المفاهيم الأساسية وتطبيقها في سيناريوهات في العالم الحقيقي، وكيفية الاستفادة من دفاتر اللعب في صياغة استجابة حالة الطوارئ (IR).

توضح الدورة لك كيفية استخدام الأتمتة للأمان باستخدام منصات السحابة ومنهجية SecDevOps.

ستتعلم تقنيات اكتشاف هجمات السيبرانية، وتحليل التهديدات، واتخاذ التوصيات المناسبة لتحسين الأمان السيبراني.

قم بزيادة معرفتك في المجالات التالية:

رصد هجمات السيبرانية

تحليل كميات كبيرة من البيانات باستخدام أدوات ومنصات الأتمتة – سواء مصدر مفتوح أو تجاري

تحديد طبيعة الهجوم بدقة وصياغة خطة للتخفيف

أسئلة استنادية إلى السيناريو؛ على سبيل المثال، باستخدام لقطة شاشة لإخراج من أداة، يمكن أن يُطلب منك تفسير أجزاء من الإخراج ووضع استنتاجات.

مخطط الدورة

الوحدة 1: الأسس

تفسير المكونات داخل دفتر اللعبة (Playbook).

تحديد الأدوات المطلوبة بناءً على سيناريو دفتر اللعبة.

تطبيق دفتر اللعبة لسيناريو شائع (مثل رفع الامتياز غير المصرح به، هجمات الإنكار للخدمة والهجمات الموزعة على الخدمة، تشويه موقع الويب).

استخلاص الصناعة المعنية بمعايير الامتثال المختلفة (مثل PCI، FISMA، FedRAMP، SOC، SOX، GDPR، Data Privacy، و ISO 27101).

شرح مفاهيم وقيود التأمين ضد مخاطر السيبراني.

تحليل عناصر تحليل المخاطر (مجموعة الأصول والضعف والتهديد).

تطبيق سير العمل للاستجابة لحالات الطوارئ (IR).

شرح الخصائص ومجالات التحسين باستخدام مقاييس الاستجابة للحالات الطارئة.

شرح أنواع بيئات السحابة (مثل IaaS).

مقارنة الاعتبارات الخاصة بعمليات الأمان في منصات السحابة (مثل IaaS، PaaS).

الوحدة 2: التقنيات

توصية بتقنيات تحليل البيانات لتلبية احتياجات معينة أو الإجابة على أسئلة محددة.

شرح استخدام صلبة صور الأجهزة للنشر.

شرح عملية تقييم وضع الأمان لأصل.

تقييم ضوابط الأمان في البيئة، تشخيص الفجوات، وتوصية بالتحسين.

تحديد الموارد للمعايير الصناعية والتوصيات لتقوية الأنظمة.

تحديد توصيات التصحيح، بناءً على سيناريو.

توصية بخدمات لتعطيلها، بناءً على سيناريو.

تطبيق التقسيم على الشبكة.

استخدام ضوابط الشبكة لتقوية الشبكة.

تحديد توصيات SecDevOps (تأثيراتها).

شرح استخدام منصات تكنولوجيا المعلومات والأمان (TIP) للتحليل الآلي للمعلومات التهديد.

تطبيق معلومات التهديد باستخدام الأدوات.

تطبيق مفاهيم فقدان البيانات، وتسرب البيانات، والبيانات في الحركة، والبيانات في الاستخدام، والبيانات في الراحة بناءً على المعايير الشائعة.

شرح آليات مختلفة لاكتشاف وفرض تقنيات منع فقدان البيانات.

توصية بضبط أو تكييف الأجهزة والبرمجيات عبر القواعد والمرشحات والسياسات.

شرح مفاهيم إدارة بيانات الأمان.

شرح استخدام أدوات تحليل بيانات الأمان ومفاهيمها.

توصية بتدفق العمل من خلال المشكلة الموصوفة إلى التصعيد والأتمتة المطلوبة للحل.

تطبيق بيانات لوحة القيادة للتواصل مع أصحاب الأمور التقنية أو القيادة أو التنفيذ.

تحليل سلوك المستخدم والكيان غير المعتاد (UEBA).

تحديد الخطوة التالية استنادًا إلى تنبيهات سلوك المستخدم.

شرح الأدوات وقيودها لتحليل الشبكة (مثل أدوات الالتقاط الحزم، أدوات تحليل حركة المرور، أدوات تحليل سجل الشبكة).

تقييم الأدلة والتدفقات في ملف التقاط الحزمة.

حل مشكلات قواعد الكشف الحالية.

تحديد تكتيكات وتقنيات وإجراءات (TTPs) من هجوم.

الوحدة 3: العمليات

تحديد الأولويات لمكونات نموذج التهديد.

تحديد الخطوات للتحقيق في أنواع الحالات الشائعة.

تطبيق مفاهيم وتسلسل الخطوات في عملية تحليل البرامج الضارة:

تفسير تسلسل الأحداث خلال هجوم استنادًا إلى تحليل أنماط حركة المرور.

تحديد الخطوات للتحقيق في اختراق الأجهزة المحتمل عبر مجموعة متنوعة من أنواع الأنظمة (مثل سطح المكتب، الكمبيوتر المحمول، أجهزة الإنترنت الأشياء، وأجهزة الجوال).

تحديد مؤشرات الاختراق المعروفة (IOCs) ومؤشرات الهجوم (IOAs)، بناءً على سيناريو.

تحديد IOCs في بيئة مربع رمل (تشمل توليد مؤشرات معقدة).

تحديد الخطوات للتحقيق في فقدان البيانات المحتمل من مجموعة متنوعة من متغيرات الوسائط (مثل السحابة، الأجهزة النهائية، الخادم، قواعد البيانات، التطبيق)، بناءً على سيناريو.

توصية بخطوات التخفيف العامة لمعالجة قضايا الضعف.

توصية بالخطوات التالية لتحديد الضعف وتحليل المخاطر باستخدام أنظمة التسجيل الصوتي للأمان الشائعة (مثل CVSS) وتقنيات أخرى.

الوحدة 4: الأتمتة

مقارنة المفاهيم والمنصات وآليات التنظيم والأتمتة.

تفسير النصوص الأساسية (على سبيل المثال، Python).

تعديل نص مقدم لتوظيف مهمة عمليات الأمان.

التعرف على تنسيقات البيانات الشائعة (على سبيل المثال، JSON، HTML، CSV، XML).

تحديد الفرص للأتمتة والتنظيم.

تحديد القيود عند استهلاك واجهات برمجة التطبيقات (APIs) (مثل تحديد معدل الطلب، الحد الزمني، وحمولة البيانات).

شرح رموز الاستجابة الشائعة لنقل الحالة HTTP المرتبطة بواجهات REST APIs.

تقييم أجزاء استجابة HTTP (رمز الاستجابة، الرؤوس، الجسم).

تفسير آليات مصادقة واجهات برمجة التطبيقات (API): الأساسية، الرمز المخصص، ومفاتيح API.

استخدام أوامر Bash (إدارة الملفات، التصفح في الدليل، والمتغيرات البيئية).

شرح مكونات أنابيب CI/CD.

تطبيق مبادئ ممارسات DevOps.

شرح مبادئ بنية البنية كرمز.

ما ستتعلمه

شرح أنواع تغطية الخدمة داخل مركز العمليات الأمني (SOC) والمسؤوليات التشغيلية المرتبطة بكل نوع.

مقارنة اعتبارات عمليات الأمان لمنصات السحابة.

شرح المنهجيات العامة لتطوير المنصات SOC، وإدارتها، والأتمتة.

شرح تجزئة وعزل الأصول، وتجزئة الشبكة، والتجزئة الميكروية، والأساليب المختلفة لكل منها كجزء من ضوابط وحماية الأصول.

شرح مفهوم “Zero Trust” والأساليب المرتبطة به كجزء من ضوابط وحماية الأصول.

أداء تحقيقات الحوادث باستخدام نظام إدارة المعلومات والأحداث الأمنية (SIEM) و/أو أتمتة التنظيم والأتمتة الأمنية (SOAR) داخل SOC.

استخدام مجموعات متنوعة من منصات التكنولوجيا الأمنية الأساسية لمراقبة الأمان والتحقيق والاستجابة.

شرح عمليات DevOps وSecDevOps.

شرح تنسيقات البيانات الشائعة، مثل JavaScript Object Notation (JSON)، HTML، XML، Comma-Separated Values (CSV).

شرح آليات مصادقة واجهات برمجة التطبيقات (API).

تحليل النهج واستراتيجيات اكتشاف التهديدات أثناء مرحلة المراقبة والتحقيق والاستجابة.

تحديد المؤشرات المعروفة للاختراق (IOCs) ومؤشرات الهجوم (IOAs).

تفسير تسلسل الأحداث خلال هجوم استنادًا إلى تحليل أنماط حركة المرور.

شرح الأدوات الأمنية المختلفة وقيودها لتحليل الشبكة (على سبيل المثال، أدوات الالتقاط الحزم، أدوات تحليل حركة المرور، أدوات تحليل سجل الشبكة).

تحليل سلوك المستخدم والكيان غير المعتاد (UEBA).

أداء عمليات البحث عن التهديدات الاحترافية بمتابعة أفضل الممارسات.

مهندسو الأمان السيبراني والمحققون.

مديرو الحوادث.

مستجيبو الحوادث.

مهندسو الشبكات.

محللو مركز العمليات الأمني (SOC) الذين يعملون حاليًا على مستوى الدخول ولديهم خبرة لا تقل عن سنتين.

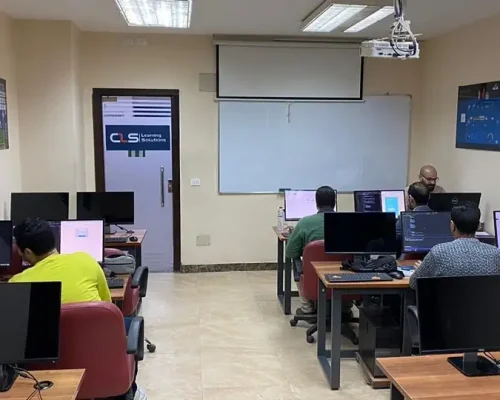

نحن في السوق منذ عام 1995، واكتسبنا خبرة واسعة في مجال التدريب، وقدمنا التدريب لأكثر من 100000 متدرب منذ ذلك الحين، في مصر، ومنطقة الشرق الأوسط وشمال إفريقيا.

قاعات CLS مجهزة تجهيزًا جيدًا بتقنيات الأجهزة والبرامج القوية التي تساعد كل من الطلاب والمدربين على قيادة برامج تدريبية فعالة وسلسة للغاية.

نقدم لعملائنا أفضل الحلول المصممة خصيصًا لتلبية احتياجاتهم وأهدافهم المحددة. فريقنا مؤهل تأهيلا عاليا للرد على أي أسئلة لديك.

CLS هي شريك معتمد من قبل قادة التكنولوجيا. وهذا يعني أن برامجنا التدريبية من أعلى مصادر الجودة.

نحن على اطلاع دائم بأي تغيير في السوق وفي مجال التكنولوجيا، لذلك ستكون برامجنا التدريبية دائمًا محدثة وفقًا لأحدث المعايير العالمية، ومواكبة لسوق العمل العالمي المتغير باستمرار.

نحن نختار أفضل المدربين، المعتمدين من شركات عالمية موثوقة. وهم يشاركون خبرتهم المهنية مع المتدربين، حتى يتمكنوا من الحصول على خبرة عملية واضحة.

أنا أحضر الآن تدريب CEH مع المهندس محمد حمدي، وتدريب CISSP مع المهندس محمد جوهر، لقد تعلمت منه الكثير حقًا، كل شيء هنا في CLS مرضي للغاية بما في ذلك الفصول الدراسية.

لقد قمنا بأخذ سلسلة من الدورات في وحدة التحول الرقمي بالوزارة. وانتهينا للتو من دورة تدريب شهادة CRISC مع الدكتور عادل عبد المنعم. شكراً لجميع جهودكم في CLS، نقدر ذلك حقًا.

أنا وزملائي نعمل في منظمة حكومية. لقد أخذنا عددًا من دورات التدريب في مجال الأمن السيبراني مع CLS، بدءًا من CEH وCISSP. وحقا أعجبنا كل شيء هنا، من المدربين إلى الموظفين والبيئة بأكملها.

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. لقد تعلمت الكثير منه حقًا، وكل شيء هنا في مركز تعلم البرمجة مرضي للغاية، بما في ذلك المرافق. شكرًا لكم جميعًا.

كانت تجربة رائعة لتأهيل الكوادر في وحدات التحول الرقمي في الوكالات الحكومية التي تنتقل إلى العاصمة الإدارية، شكراً CLS .

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. كانت تجربة تعليمية مختلفة، وكل شيء هنا في CLS مفيد ومبهج للغاية، بما في ذلك المرافق. شكرًا لكم جميعًا.

أنا حاليًا أحضر دورة تدريب شهادة CRISC مع الدكتور عادل عبد المنعم. لقد تعلمت الكثير منه حقًا، وكل شيء هنا في CLS جميل للغاية، بما في ذلك المرافق والمواقع والفريق.

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. وأضاف لي الكثير، وكل مراحل الدورة في CLSكانت مفيدة ومليئة بالخبرات، شكرًا لمجهوداتكم وإخلاصكم.

استفد من كل لحظة، تعلم مع CLS، مركز التدريب المصنف كأفضل مركز تدريب في مصر منذ عام 1995، 28 عامًا من الخبرة في تدريب الشركات والأفراد في مصر ومنطقة الشرق الأوسط وشمال أفريقيا.

© 2026 - CLS لحلول التعليم | جميع الحقوق محفوظة.