- كورسات

إدارة الأعمال

الشبكات و تكنولوجيا المعلوماتإدارة البياناتتطوير البرمجياتالتحول الرقميالتصميم و الجرافيك

- المسارات التعليمية

- تكنولوجي

إدارة الأعمال

“دورة المحترف المعتمد في أمان السحابة (CCSP)”

أفضل شهادة في صناعة أمان السحابة.

إن الحصول على شهادة CCSP المعترف بها عالميًا هو وسيلة مثبتة لبناء مسار وظيفي ناجح وتأمين الأصول الحيوية في السحابة.

تعتبر شهادة المحترف المعتمد في أمان السحابة (CCSP) توثيقًا للمهارات التقنية المتقدمة اللازمة لتصميم وإدارة وتأمين البيانات والتطبيقات والبنية التحتية في السحابة.

تظهر CCSP أن لديك المهارات التقنية المتقدمة والمعرفة لتصميم وإدارة وتأمين البيانات والتطبيقات والبنية التحتية في السحابة باستخدام أفضل الممارسات والسياسات والإجراءات التي وضعها خبراء أمان المعلومات في (ISC)².

تمكن شهادة CCSP الأفراد والمؤسسات بأعلى مستوى من الإتقان في أمان السحابة.

في دورة تدريب المحترف المعتمد في أمان السحابة (CCSP) هذه، ستكتسب المعرفة والمهارات التقنية التي تحتاجها لتصميم وإدارة وتأمين البيانات والتطبيقات والبنية التحتية في السحابة باستخدام أفضل الممارسات والسياسات والإجراءات التي وضعها خبراء أمان المعلومات في (ISC)².

مُخطط الدورة:

– تعاريف الحوسبة السحابية

– الأدوار والمسؤوليات في الحوسبة السحابية (على سبيل المثال، عميل خدمة السحابة، مقدم خدمة السحابة، شريك خدمة السحابة، وسيط خدمة السحابة، الهيئة التنظيمية)

– خصائص الحوسبة السحابية الرئيسية (على سبيل المثال، الخدمة الذاتية حسب الطلب، الوصول الواسع للشبكة، التعدد، المرونة السريعة والقابلية للتوسع، تجميع الموارد، الخدمة المقاسة)

– تقنيات البناء الأساسية (على سبيل المثال، الافتراض الظاهري، التخزين، الشبكات، قواعد البيانات، التنظيم)

– أنشطة الحوسبة السحابية

– قدرات خدمة السحابة (على سبيل المثال، أنواع قدرات التطبيق، أنواع قدرات البنية التحتية، أنواع قدرات المنصة)

– فئات خدمة السحابة (على سبيل المثال، البرمجيات كخدمة (SaaS)، البنية كخدمة (IaaS)، المنصة كخدمة (PaaS))

– نماذج نشر السحابة (على سبيل المثال، عامة، خاصة، هجينة، مجتمعية، متعددة السحب)

– الاعتبارات المشتركة للسحابة (على سبيل المثال، التشغيل التشغيل، القابلية للنقل، العكس، التوفر، الأمان، الخصوصية، المرونة، الأداء، الحوكمة، الصيانة والتحديث، مستويات الخدمة واتفاقيات مستوى الخدمة (SLA)، قابلية التدقيق، التنظيمية، التفويض)

– تأثير التقنيات ذات الصلة (على سبيل المثال، علوم البيانات، تعلم الآلة، الذكاء الاصطناعي (AI)، البلوكتشين، إنترنت الأشياء (IoT)، الحاويات، الحوسبة الكمومية، الحوسبة على الحافة، الحوسبة السرية، DevSecOps)

– التشفير وإدارة المفاتيح

– الهوية ومراقبة الوصول (على سبيل المثال، وصول المستخدم، وصول الامتياز، وصول الخدمة)

– تطهير البيانات ووسائطها (على سبيل المثال، الكتابة فوق، المسح التشفيري)

– أمان الشبكة (على سبيل المثال، مجموعات أمان الشبكة، تفتيش حركة المرور، الجغرافية، الثقة الصفرية في الشبكة)

– أمان الافتراض الظاهري (على سبيل المثال، أمان محرك الأقراص الظاهري، أمان الحاوية، الحوسبة اللحظية، تقنية الخوادم بدون خوادم)

– التهديدات الشائعة

– النظافة الأمانية (على سبيل المثال، التصحيح، القا

عدة الأساسية)

– دورة حياة البيانات الآمنة في السحابة

– خطة استمرارية الأعمال (BC) وخطة الاستعادة من الكوارث (DR) المستندة إلى السحابة

– تحليل تأثير الأعمال (BIA) (على سبيل المثال، تحليل تكلفة وفائدة، عائد الاستثمار (ROI))

– متطلبات الأمان الوظيفية (على سبيل المثال، التنقل، التفاعل، قفل البائع)

– الاعتبارات الأمانية والمسؤوليات لفئات السحابة المختلفة (على سبيل المثال، البرمجيات كخدمة (SaaS)، البنية كخدمة (IaaS)، المنصة كخدمة (PaaS))

– نماذج تصميم السحابة (على سبيل المثال، مبادئ أمان SANS، إطار الهندسة المعمارية الجيدة، Cloud Security Alliance (CSA) Enterprise Architecture)

– أمان DevOps

– التحقق من المعايير (على سبيل المثال، المنظمة الدولية للتوحيد/اللجنة الكهربائية الدولية (ISO/IEC) 27017، معيار أمان بيانات صناعة بطاقات الدفع (PCI DSS))

– شهادات المنتج للنظام/النظام الفرعي (على سبيل المثال، Common Criteria (CC)، Federal Information Processing Standard (FIPS) 140-2)

– مراحل دورة حياة بيانات السحابة

– تشتت البيانات

– تدفق البيانات

– أنواع التخزين (على سبيل المثال، طويلة الأمد، لحظية، تخزين خام)

– تهديدات التخزين

– التشفير وإدارة المفاتيح

– الهاش “دالة إعادة الصياغة”

– تشويش البيانات (على سبيل المثال، تضمين، تجهيز غموض)

– التوكينة “ترميز الأصول رقميا”

– منع فقدان البيانات (DLP)

– إدارة المفاتيح والأسرار والشهادات

– البيانات المهيكلة

– البيانات غير المهيكلة

– البيانات شبه المهيكلة

– موقع البيانات

– سياسات تصنيف البيانات

– رسم البيانات

– وسم البيانات

– الأهداف (على سبيل المثال، حقوق البيانات، التوفر، نماذج الوصول)

– الأدوات المناسبة (على سبيل المثال، إصدار وإلغاء شهادات)

– سياسات الاحتفاظ بالبيانات

– إجراءات وآليات حذف البيانات

– إجراءات وآليات الأرشفة

– الاحتفاظ القانوني

– تعريف مصادر الأحداث ومتطلبات الأحداث (على سبيل المثال، الهوية، عنوان بروتوكول الإنترنت (IP)، الموقع الجغرافي)

– تسجيل وتخزين وتحليل أحداث البيانات

– سلسلة سلطة الحفظ وعدم الإلغاء

– تشير إلى التشريعات الدولية المتعارضة

– تقييم المخاطر القانونية المحددة لحوسبة السحاب

– الإطار القانوني والإرشادات

– الاكتشاف القانوني (على سبيل المثال، منظمة الايزو/اللجنة الكهروتقنية الدولية (ISO/IEC) 27050، توجيه ائتلاف أمان السحابة (CSA))

– متطلبات الأدلة الجنائية

– التشريعات الخاصة بالبيانات الخاصة في كل دولة (على سبيل المثال، معلومات الصحة المحمية (PHI)، معلومات الهوية الشخصية (PII))

– الفروق القانونية في خصوصية البيانات

– متطلبات الخصوصية القياسية (على سبيل المثال، المنظمة الدولية للتوحيد/اللجنة الكهروتقنية الدولية (ISO/IEC) 27018، مبادئ الخصوصية المقبولة عموما (GAPP)، اللائحة العامة لحماية البيانات (GDPR))

– تقييم تأثير الخصوصية (PIA)

– الضوابط الداخلية والخارجية لعمليات التدقيق

– تأثير متطلبات التدقيق

– التعرف على تحديات ضمان الافتراض في الظاهر والسحابة

– أنواع تقارير التدقيق (على سبيل المثال، بيان حول المعايير لعمليات الضمان، ومراقبة منظمات الخدمة (SOC)، معيار الضمان الدولي لعمليات الضمان (ISAE))

– قيود بيانات نطاق التدقيق (على سبيل المثال، بيان حول المعايير لعمليات الضمان (SSAE)، معيار الضمان الدولي لعمليات الضمان (ISAE))

– تحليل الفجوة (على سبيل المثال، تحليل التحكم، القواعد الأساسية)

– تخطيط التدقيق

– النظام الداخلي لإدارة أمان المعلومات

– نظام الضوابط الداخلي لأمان المعلومات

– السياسات (على سبيل المثال، الهيكل التنظيمي، وظائف، حوسبة السحابة)

– تحديد وإشراك الأطراف ذات الصلة

– متطلبات الامتثال المتخصصة للصناعات المنظمة بشكل كبير (على سبيل المثال، الهيئة الشمالية الأمريكية للموثوقية الكهربائية / حماية البنية التحتية الحيوية (NERC / CIP)، قانون التأمين الصحي لنقل المحمولية والمساءلة (HIPAA)، قانون تكنولوجيا المعلومات الصحية للتنمية الاقتصادية والسريرية (HITECH)، صناعة بطاقات الدفع (PCI))

– تأثير النموذج الموزع لتكنولوجيا المعلومات (IT) (على سبيل المثال، المواقع الجغرافية المتنوعة وتعدد الاختصاصات القانونية)

– تقييم برامج إدارة مخاطر مقدمي الخدمة (على سبيل المثال، الضوابط، والمنهجيات، والسياسات، وملف الخطر، والميول للخطر)

– الفارق بين مالك/مراقب البيانات والحارس/معالج البيانات

– متطلبات الشفافية التنظيمية (على سبيل المثال، إخطار الانتهاك، قانون سارب

انز-أوكسلي (SOX)، اللائحة العامة لحماية البيانات (GDPR))

– معالجة المخاطر (أي تجنب، تخفيف، نقل، مشاركة، قبول)

– أطُر المخاطر المختلفة

– مقاييس إدارة المخاطر

– تقييم بيئة المخاطر (على سبيل المثال، الخدمة، والبائع، والبنية التحتية، والأعمال)

– متطلبات الأعمال (على سبيل المثال، اتفاقية مستوى الخدمة (SLA)، اتفاقية خدمة رئيسية (MSA)، بيان العمل (SOW))

– إدارة البائع (على سبيل المثال، تقييم البائع، مخاطر الانغلاق مع البائع، قدرة البائع على الصمود، الإيداع الضماني)

– إدارة العقود (على سبيل المثال، الحق في التدقيق، المقاييس، التعريفات، الإنهاء، التحكيم، الضمان، الامتثال، الوصول إلى السحابة/البيانات، تأمين المخاطر السيبرانية)

– إدارة سلسلة التوريد (على سبيل المثال، المنظمة الدولية للتوحيد/اللجنة الكهروتقنية الدولية (ISO/IEC) 27036)

– فهم شامل لجوانب أمان السحابة في المؤسسة.

– تصميم وإدارة وتأمين البيانات على منصات السحابة.

– المهارات اللازمة لتصبح محترفًا معتمدًا في CCSP.

– فهم متعمق لجميع المجالات الست المحددة في معرف الممارسة المشتركة (CBK) لـ ISC2 CCSP.

– نماذج تقديم الخدمة المختلفة التي تشمل PaaS و SaaS و IaaS وغيرها لهندسة السحابة.

– أفضل ممارسات هندسة أمان السحابة، وتصميمها، وعملياتها، وتنظيم خدمتها بشكل عام.

– استشاريو الأمان.

– مهندسو الأمان.

– مهندسون في هندسة البنية التحتية للسحابة.

– محترفو تكنولوجيا المعلومات في مجال السحابة.

– مديرو الأمان.

– مهندسو الأنظمة.

– مهندسو الشبكات.

– مسؤولو الأمان.

– معماريو الأمان.

– مهندسو الأنظمة.

نحن في السوق منذ عام 1995، واكتسبنا خبرة واسعة في مجال التدريب، وقدمنا التدريب لأكثر من 100000 متدرب منذ ذلك الحين، في مصر، ومنطقة الشرق الأوسط وشمال إفريقيا.

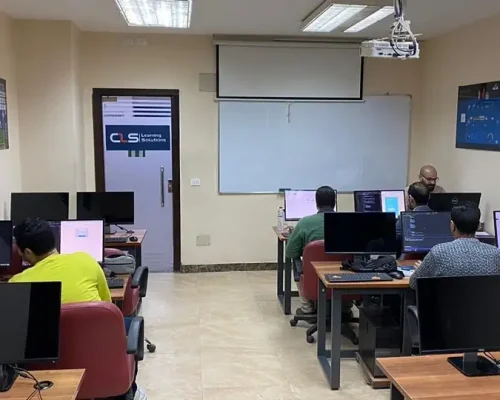

قاعات CLS مجهزة تجهيزًا جيدًا بتقنيات الأجهزة والبرامج القوية التي تساعد كل من الطلاب والمدربين على قيادة برامج تدريبية فعالة وسلسة للغاية.

نقدم لعملائنا أفضل الحلول المصممة خصيصًا لتلبية احتياجاتهم وأهدافهم المحددة. فريقنا مؤهل تأهيلا عاليا للرد على أي أسئلة لديك.

CLS هي شريك معتمد من قبل قادة التكنولوجيا. وهذا يعني أن برامجنا التدريبية من أعلى مصادر الجودة.

نحن على اطلاع دائم بأي تغيير في السوق وفي مجال التكنولوجيا، لذلك ستكون برامجنا التدريبية دائمًا محدثة وفقًا لأحدث المعايير العالمية، ومواكبة لسوق العمل العالمي المتغير باستمرار.

نحن نختار أفضل المدربين، المعتمدين من شركات عالمية موثوقة. وهم يشاركون خبرتهم المهنية مع المتدربين، حتى يتمكنوا من الحصول على خبرة عملية واضحة.

أنا أحضر الآن تدريب CEH مع المهندس محمد حمدي، وتدريب CISSP مع المهندس محمد جوهر، لقد تعلمت منه الكثير حقًا، كل شيء هنا في CLS مرضي للغاية بما في ذلك الفصول الدراسية.

لقد قمنا بأخذ سلسلة من الدورات في وحدة التحول الرقمي بالوزارة. وانتهينا للتو من دورة تدريب شهادة CRISC مع الدكتور عادل عبد المنعم. شكراً لجميع جهودكم في CLS، نقدر ذلك حقًا.

أنا وزملائي نعمل في منظمة حكومية. لقد أخذنا عددًا من دورات التدريب في مجال الأمن السيبراني مع CLS، بدءًا من CEH وCISSP. وحقا أعجبنا كل شيء هنا، من المدربين إلى الموظفين والبيئة بأكملها.

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. لقد تعلمت الكثير منه حقًا، وكل شيء هنا في مركز تعلم البرمجة مرضي للغاية، بما في ذلك المرافق. شكرًا لكم جميعًا.

كانت تجربة رائعة لتأهيل الكوادر في وحدات التحول الرقمي في الوكالات الحكومية التي تنتقل إلى العاصمة الإدارية، شكراً CLS .

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. كانت تجربة تعليمية مختلفة، وكل شيء هنا في CLS مفيد ومبهج للغاية، بما في ذلك المرافق. شكرًا لكم جميعًا.

أنا حاليًا أحضر دورة تدريب شهادة CRISC مع الدكتور عادل عبد المنعم. لقد تعلمت الكثير منه حقًا، وكل شيء هنا في CLS جميل للغاية، بما في ذلك المرافق والمواقع والفريق.

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. وأضاف لي الكثير، وكل مراحل الدورة في CLSكانت مفيدة ومليئة بالخبرات، شكرًا لمجهوداتكم وإخلاصكم.

استفد من كل لحظة، تعلم مع CLS، مركز التدريب المصنف كأفضل مركز تدريب في مصر منذ عام 1995، 28 عامًا من الخبرة في تدريب الشركات والأفراد في مصر ومنطقة الشرق الأوسط وشمال أفريقيا.

© 2026 - CLS لحلول التعليم | جميع الحقوق محفوظة.