- كورسات

إدارة الأعمال

الشبكات و تكنولوجيا المعلومات

الشبكات و تكنولوجيا المعلومات إدارة البيانات

إدارة البيانات تطوير البرمجيات

تطوير البرمجيات التحول الرقمي

التحول الرقمي التصميم و الجرافيك

التصميم و الجرافيك

- المسارات التعليمية

- تكنولوجي

إدارة الأعمال

اكتسب المهارات والتقنيات التي تحتاجها لتنفيذ حلاً أمنياً أساسياً من سيسكو لتوفير حماية متقدمة ضد هجمات الأمان السيبراني.

سيسكو Certified Specialist – Security Core – تنفيذ وتشغيل تقنيات الأمان الأساسية من سيسكو (SCOR) (350-701 SCOR)

في هذه الدورة، ستتقن المهارات والتقنيات التي تحتاجها لتنفيذ حلاً أمنيًا أساسيًا من سيسكو لتوفير حماية متقدمة ضد هجمات الأمان السيبراني. ستتعلم الأمان للشبكات والسحابة والمحتوى، وحماية نقاط النهاية، والوصول الآمن إلى الشبكة، والرؤية، وتنفيذ السياسات.

ستحصل على تجربة عملية وافرة في نشر جدار الحماية Cisco Firepower® من الجيل التالي وجدار الحماية Cisco Adaptive Security Appliance (ASA)؛ وتكوين سياسات التحكم في الوصول، وسياسات البريد، والمصادقة 802.1X؛ والمزيد.

ستحصل على تجربة مبتدئة في ميزات اكتشاف التهديدات لـ Cisco Stealthwatch® Enterprise و Cisco Stealthwatch Cloud.

تساعد هذه الدورة في التحضير لاجتياز امتحان تنفيذ وتشغيل تقنيات الأمان الأساسية من سيسكو (350-701 SCOR)، والذي يؤدي إلى شهادات CCNP Security و CCIE Security وسيسكو Certified Specialist – Security Core الجديدة.

مخطط الدورة

شرح مفاهيم أمان المعلومات

نظرة عامة على أمان المعلومات

الأصول، والضعف، وتدابير الوقاية

إدارة المخاطر

تقييم الضعف

فهم نظام تسجيل الضعف المشترك (CVSS)

شرح هجمات TCP/IP المشتركة

الضعف التقليدية في TCP/IP

الضعف في بروتوكول IP

الضعف في بروتوكول التحكم في رسائل الإنترنت (ICMP)

الضعف في بروتوكول TCP

الضعف في بروتوكول User Datagram Protocol (UDP)

سطح الهجوم وفيكتورات الهجوم

هجمات الاستطلاع

هجمات الوصول

هجمات الإنسان في المنتصف

هجمات إنكار الخدمة وهجمات الإنكار الموزع للخدمة

هجمات الانعكاس والتضخيم

هجمات التزييف

هجمات بروتوكول تكوين الإيجار الدينامي (DHCP)

شرح هجمات التطبيقات الشبكية المشتركة

هجمات كلمات المرور

هجمات قائمة نظام اسم النطاق (DNS)

التسلل عبر الشبكة باستخدام DNS

هجمات الويب

HTTP 302 Cushioning

حقن الأوامر

حقن SQL

التشغيل المشترك للنصوص والتزوير في الطلبات

هجمات البريد الإلكتروني

شرح هجمات النقاط النهائية المشتركة

فيضان التخزين

برامج الضارة

هجوم الاستطلاع

الحصول على الوصول والتحكم

الوصول عبر التحريض الاجتماعي

الوصول عبر هجمات الويب

مجموعات استغلال الثغرات والجذور

تصعيد الامتياز

مرحلة ما بعد الاختراق

Angler Exploit Kit

شرح تقنيات أمان الشبكة

استراتيجية الدفاع المتعدد الطبقات

الدفاع عبر السياق الهجومي المتواصل

نظرة عامة على تجزئة الشبكة والتخصيص الافتراضي

نظرة عامة على جدار الحماية القائم على الحالة

نظرة عامة على استخبارات الأمان

توحيد معلومات التهديد

نظرة عامة على حماية الشبكة من البرامج الضارة

نظرة عامة على نظام منع الاختراق (IPS)

نظرة عامة على جدار الحماية من الجيل التالي

نظرة عامة على أمان محتوى البريد الإلكتروني

نظرة عامة على أمان محتوى الويب

نظرة عامة على أنظمة تحليل التهديد

نظرة عامة على أمان نظام أسماء النطاقات (DNS)

نظرة عامة على المصادقة والتفويض والحساب

نظرة عامة على إدارة الهوية والوصول

نظرة عامة على تقنية شبكة الاتصال الظاهر

نظرة عامة على عوامل شكل أجهزة أمان الشبكة

نشر جدار الحماية Cisco ASA

أنواع نشر جدار الحماية Cisco ASA

مستويات أمان واجهة جدار الحماية Cisco ASA

كائنات ومجموعات الكائنات في جدار الحماية Cisco ASA

ترجمة عناوين الشبكة

قوائم التحكم في واجهات جدار الحماية Cisco ASA (ACLs)

قوائم التحكم العالمية في جدار الحماية Cisco ASA

سياسات الوصول المتقدمة في جدار الحماية Cisco ASA

نظرة عامة على التوفر العالي في جدار الحماية Cisco ASA

نشر جدار الحماية Cisco Firepower Next-Generation

نشر أنظمة Cisco Firepower NGFW

معالجة الحزم والسياسات في Cisco Firepower NGFW

كائنات Cisco Firepower NGFW

ترجمة عناوين الشبكة في Cisco Firepower NGFW (NAT)

سياسات مرشد الفلترة في Cisco Firepower NGFW

سياسات التحكم في الوصول في Cisco Firepower NGFW

استخبارات الأمان في Cisco Firepower NGFW

سياسات اكتشاف Cisco Firepower NGFW

سياسات نظام منع الاختراق في Cisco Firepower NGFW

سياسات البرمجيات الضارة والملفات في Cisco Firepower NGFW

نشر أمان محتوى البريد الإلكتروني

نظرة عامة على أمان محتوى البريد الإلكتروني من Cisco

نظرة عامة على بروتوكول نقل البريد البسيط (SMTP)

نظرة عامة على خط الأنابيب للبريد الإلكتروني

المستمعون العامة والخاصة

نظرة عامة على جدول وصول الاستضافة

نظرة عامة على جدول وصول المستلم

نظرة عامة على سياسات البريد

حماية ضد البريد العشوائي والبريد الرمادي

حماية ضد الفيروسات وبرامج الضارة

مرشحات التفجير

مرشحات المحتوى

الوقاية من فقدان البيانات

تشفير البريد الإلكتروني

نشر أمان محتوى الويب

نظرة عامة على جهاز أمان محتوى الويب من Cisco (WSA)

خيارات النشر

مصادقة مستخدمي الشبكة

فك تشفير حركة البيانات الآمنة على الشبكة HTTP (HTTPS)

سياسات الوصول وملفات التعريف

إعدادات ضوابط الاستخدام المقبولة

حماية ضد البرامج الضارة

نشر Cisco Umbrella

هندسة Cisco Umbrella

نشر Cisco Umbrella

العميل الجوال لـ Cisco Umbrella

إدارة Cisco Umbrella

نظرة عامة ومفاهيم على تحقيق Cisco Umbrella

شرح تقنيات الشبكة الافتراضية الخاصة (VPN) والتشفير

تعريف الشبكة الافتراضية الخاصة (VPN)

أنواع الشبكة الافتراضية الخاصة (VPN)

الاتصال الآمن والخدمات التشفيرية

المفاتيح في التشفير

البنية التحتية للمفتاح العمومي

تقديم حلول Cisco Secure Site-to-Site VPN

توبولوجيا الشبكة الافتراضية الخاصة نقطة لنقطة

نظرة عامة على VPN بروتوكول الأمان في الإنترنت (IPsec)

خرائط التشفير الثابتة لـ IPsec

واجهة النفق الظاهر الثابتة لـ IPsec

شبكة VPN متعددة النقاط الديناميكية

Cisco IOS FlexVPN

نشر شبكات VPN IPsec النقطة إلى النقطة باستخدام واجهة النفق الظاهر (VTI) في Cisco IOS

واجهات Cisco IOS VTIs

تكوين VPN بروتوكول الأمان في الإنترنت (IPsec) النقطة إلى النقطة الثابتة لـ VTI مع واجهة تبادل المفاتيح الإنترنت (IKE) v2

نشر VPN بروتوكول الأمان في الإنترنت (IPsec) النقطة إلى النقطة على Cisco ASA و Cisco Firepower NGFW

VPN بروتوكول الأمان في الإنترنت (IPsec) النقطة إلى النقطة على Cisco ASA و Cisco Firepower NGFW

تكوين VPN بروتوكول الأمان في الإنترنت (IPsec) النقطة إلى النقطة على Cisco ASA

تكوين VPN بروتوكول الأمان في الإنترنت (IPsec) النقطة إلى النقطة على Cisco Firepower NGFW

تقديم حلول Cisco Secure Remote Access VPN

مكونات شبكة VPN الوصول عن بعد

تقنيات شبكة VPN الوصول عن بعد

نظرة عامة على بروتوكول الطبقة الآمنة (SSL)

نشر شبكات VPN الوصول عن بعد بروتوكول الطبقة الآمنة (SSL) على Cisco ASA و Cisco Firepower NGFW

مفاهيم تكوين الوصول عن بعد

ملفات تكوين الاتصال

سياسات المجموعات

تكوين VPN الوصول عن بعد عبر Cisco ASA

تكوين VPN الوصول عن بعد عبر Cisco Firepower NGFW

شرح حلول Cisco Secure Network Access

Cisco Secure Network Access

مكونات Cisco Secure Network Access

دور AAA في حلاً للوصول الآمن إلى الشبكة من Cisco

محرك الخدمات Cisco Identity Services Engine

Cisco TrustSec

شرح مصادقة 802.1X

802.1X وبروتوكول المصادقة الموسعة (EAP)

طرق EAP

دور خدمة المستخدم للوصول البعيد لخدمة المصادقة (RADIUS) في اتصالات 802.1X

تغيير تخويل RADIUS

تكوين مصادقة 802.1X

تكوين 802.1X على مفتاح التحويل Cisco Catalyst®

تكوين 802.1X لمراقب وحدات شبكة الواي فاي من Cisco (WLC)

تكوين 802.1X لمحرك خدمات المصادقة Cisco Identity Services Engine (ISE)

تكوين 802.1X للعميل المصدق

مصادقة الويب المركزية من Cisco

شرح تقنيات أمان النقاط النهائية

جدار النار الشخصي القائم على الجهاز

برنامج مكافحة الفيروسات القائم على الجهاز

نظام منع التسلل القائم على الجهاز

قوائم السماح والمنع التطبيقية

حماية الجهاز من البرامج الضارة القائمة على الجهاز

نظرة عامة على تقنية الصندوق الرملي

فحص سلامة الملفات

نشر Cisco Advanced Malware Protection (AMP) لنقاط النهاية

هندسة Cisco AMP لنقاط النهاية

محركات Cisco AMP لنقاط النهاية

الأمان التأملي مع Cisco AMP

جهاز ومسار الملف في Cisco AMP

إدارة Cisco AMP لنقاط النهاية

تقديم حماية البنية التحتية للشبكة

تحديد طائرات أجهزة الشبكة

تحكم في أمان طائرة التحكم

تحكم في أمان طائرة الإدارة

تلميحات الشبكة

تحكم أمان طائرة بيانات الطبقة 2

تحكم أمان طائرة بيانات الطبقة 3

نشر تحكم في أمان طائرة التحكم

قواعد القائمة البيانية للبنية التحتية

تحكم في طائرة الإدارة

حماية طائرة التحكم

أمان بروتوكول التوجيه

نشر تحكم في أمان طائرة بيانات الطبقة 2

نظرة عامة على تحكم في أمان طائرة بيانات الطبقة 2

تخفيف هجمات الشبكات الافتراضية (VLAN)

تخفيف هجمات بروتوكول شجرة البيانات (STP)

حماية الباب

شبكات VLAN الخاصة

رصد بروتوكول تكوين المضيف الدينامي (DHCP)

فحص بروتوكول إسقاط العنوان (ARP)

تحكم في العواصف

تشفير MACsec

نشر تحكم في أمان طائرة بيانات الطبقة 3

قواعد القائمة البيانية للتحكم في البنية التحتية

إعادة التوجيه الأمني للمصدر الأحادي

حرس مصدر IP

نشر تحكم في أمان طائرة الإدارة

وصول الإدارة الآمنة لسيسكو

بروتوكول نقل الشبكة البسيطة الإصدار 3

الوصول الآمن إلى أجهزة سيسكو

AAA للوصول الإداري

نشر وسائل تلميح حركة المرور

بروتوكول نقل الوقت في الشبكة

تسجيل الأحداث وتصديرها من الأجهزة والشبكة

رصد حركة المرور باستخدام NetFlow

نشر Cisco Stealthwatch Enterprise

نظرة عامة على عروض Cisco Stealthwatch

المكونات الضرورية لـ Cisco Stealthwatch Enterprise

ربط وتجميع البيانات

المكونات الاختيارية لـ Stealthwatch Enterprise

التكامل بين Cisco Stealthwatch Enterprise و ISE

Cisco Stealthwatch مع تحليل البيانات الذهني

تحليل حركة المرور المشفرة من Cisco

مجموعات الأجهزة

الأحداث والإنذارات الأمنية

سياسات الأجهزة والأدوار والافتراضيات

شرح الحوسبة السحابية وهجمات السحابة الشائعة

تطور الحوسبة السحابية

نماذج خدمات السحابة

المسؤوليات الأمانية في السحابة

نماذج نشر السحابة

التهديدات الأمانية الشائعة في السحابة

إدارة التصحيح في السحابة

تقييم الأمان في السحابة

تأمين السحابة

نهج Cisco الموجه نحو التهديد في أمان الشبكة

أمان البيئة الفعلية للسحابة

أمان التطبيق والعبء العمل

إدارة السحابة وأمان واجهة البرمجة التطبيقية (API)

الشبكة الظاهرة الوظيفية (NFV) والوظائف الظاهرة الشبكية (VNF)

أمثلة على Cisco NFV

التقارير ورؤية التهديد في السحابة

سمسار أمان الوصول للسحابة

Cisco CloudLock®

OAuth وهجمات OAuth

نشر Cisco Stealthwatch Cloud

Cisco Stealthwatch Cloud لرصد السحابة العامة

Cisco Stealthwatch Cloud لرصد الشبكة الخاصة

عمليات Cisco Stealthwatch Cloud

شرح الشبكات البرمجية البرمجية (SDN)

مفاهيم الشبكات البرمجية البرمجية

برمجة الشبكة والأتمتة

منصات وواجهات برمجة تطبيقات سيسكو

نصوص Python الأساسية للأتمتة

مخطط المختبر

تكوين إعدادات الشبكة والترجمة على جدار الحماية Cisco ASA

تكوين سياسات التحكم في الوصول على جدار الحماية Cisco ASA

تكوين ترجمة عناوين الشبكة على جدار الحماية Cisco Firepower NGFW

تكوين سياسات التحكم في الوصول على جدار الحماية Cisco Firepower NGFW

تكوين اكتشاف الأمان وسياسة IPS على جدار الحماية Cisco Firepower NGFW

تكوين سياسة البرمجيات الضارة والملفات على جدار الحماية Cisco NGFW

تكوين المستمع وجدول وصول الاستضافة (HAT) وجدول وصول المستلم (RAT) على جهاز أمان البريد الإلكتروني من Cisco (ESA)

تكوين سياسات البريد

تكوين خدمات البروكسي والمصادقة وفك التشفير لبروتوكول HTTPS على جهاز أمان البريد الإلكتروني من Cisco

فرض التحكم في الاستخدام المقبول وحماية البرامج الضارة

استعراض لوحة Umbrella

استعراض تحقيق Cisco Umbrella

استكشاف حماية الفدية عبر DNS باستخدام Cisco Umbrella

تكوين نفق التشفير بروتوكول الأمان في الإنترنت (IPsec) على واجهة النفق الظاهرة (VTI) بين النقاط

تكوين VPN بروتوكول الأمان في الإنترنت (IPsec) النقطة إلى النقطة بين جدار الحماية Cisco ASA وجدار الحماية Cisco Firepower NGFW

تكوين VPN بروتوكول الأمان في الإنترنت (IPsec) للوصول عن بعد على جدار الحماية Cisco Firepower NGFW

استكشاف Cisco AMP لنقاط النهاية

أداء تحليل النقاط النهائية باستخدام وحدة تحكم AMP للنقاط النهائية

استكشاف حماية الفيروسات عبر الملفات باستخدام وحدة تحكم AMP للنقاط النهائية

استكشاف Cisco Stealthwatch Enterprise v6.9.3

استكشاف Cognitive Threat Analytics (CTA) في Stealthwatch Enterprise v7.0

استكشاف لوحة تحكم Cisco Cloudlock وأمان المستخدم

استكشاف تطبيق وأمان البيانات Cisco Cloudlock

استكشاف Cisco Stealthwatch Cloud

استكشاف إعدادات التنبيه وقوائم المراقبة ومستشعرات Stealthwatch Cloud

شرح مفاهيم أمان المعلومات واستراتيجياتها داخل الشبكة.

شرح هجمات الـ TCP/IP وتطبيقات الشبكة والنقاط النهائية الشائعة.

شرح كيفية تكامل تقنيات أمان الشبكة المتنوعة معًا للحماية من الهجمات.

تنفيذ التحكم في الوصول على أجهزة Cisco ASA وجدران الحماية القادمة من Cisco Firepower.

شرح وتنفيذ ميزات ووظائف أمان البريد الإلكتروني الأساسية المقدمة من جهاز أمان البريد الإلكتروني من Cisco.

شرح وتنفيذ ميزات ووظائف أمان محتوى الويب المقدمة من جهاز أمان الويب من Cisco.

شرح إمكانيات أمان Cisco Umbrella، نماذج النشر، إدارة السياسات، ووحدة التحقيق.

إدخال الشبكات الخاصة الافتراضية وشرح حلول التشفير والخوارزميات.

شرح حلول الاتصال الآمن بين المواقع من Cisco وشرح كيفية نشر واجهة النفق الظاهرة (VTI) القائمة على نظام التشغيل Cisco Internetwork Operating System (Cisco IOS) للنقاط إلى النقاط لشبكات الأمان في الإنترنت (IPsec) والنقاط إلى النقاط IPsec VPN على جدار الحماية Cisco ASA وجدار الحماية Cisco Firepower القادم من الجيل (NGFW).

شرح ونشر حلول الاتصال الآمن عن بُعد من Cisco وشرح كيفية تكوين مصادقة 802.1X وبروتوكول المصادقة الموسعة (EAP).

توفير فهم أساسي لأمان النقاط النهائية وشرح هندسة حماية البرامج الضارة المتقدمة (AMP) لنقاط النهاية وملامحها الأساسية.

فحص مختلف الدفاعات على أجهزة Cisco التي تحمي الطائرة التحكمية والإدارية.

تكوين والتحقق من تحكم الطائرة في طبقة البيانات 2 وطبقة البيانات 3 في برامج Cisco IOS.

شرح حلول Cisco Stealthwatch Enterprise وStealthwatch Cloud.

شرح أساسيات الحوسبة السحابية وهجمات السحابة الشائعة وكيفية تأمين بيئة السحابة.

مهندس أمان (Security Engineer)

مهندس شبكات (Network Engineer)

مصمم شبكات (Network Designer)

مدير الشبكة (Network Administrator)

مهندس أنظمة (Systems Engineer)

مهندس استشارات الأنظمة (Consulting Systems Engineer)

مهندس حلول تقنية (Technical Solutions Architect)

مدير الشبكة (Network Manager)

متكاملو Cisco والشركاء (Cisco Integrators and Partners)

نحن في السوق منذ عام 1995، واكتسبنا خبرة واسعة في مجال التدريب، وقدمنا التدريب لأكثر من 100000 متدرب منذ ذلك الحين، في مصر، ومنطقة الشرق الأوسط وشمال إفريقيا.

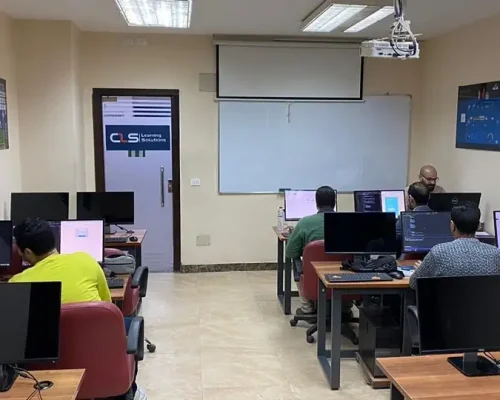

قاعات CLS مجهزة تجهيزًا جيدًا بتقنيات الأجهزة والبرامج القوية التي تساعد كل من الطلاب والمدربين على قيادة برامج تدريبية فعالة وسلسة للغاية.

نقدم لعملائنا أفضل الحلول المصممة خصيصًا لتلبية احتياجاتهم وأهدافهم المحددة. فريقنا مؤهل تأهيلا عاليا للرد على أي أسئلة لديك.

CLS هي شريك معتمد من قبل قادة التكنولوجيا. وهذا يعني أن برامجنا التدريبية من أعلى مصادر الجودة.

نحن على اطلاع دائم بأي تغيير في السوق وفي مجال التكنولوجيا، لذلك ستكون برامجنا التدريبية دائمًا محدثة وفقًا لأحدث المعايير العالمية، ومواكبة لسوق العمل العالمي المتغير باستمرار.

نحن نختار أفضل المدربين، المعتمدين من شركات عالمية موثوقة. وهم يشاركون خبرتهم المهنية مع المتدربين، حتى يتمكنوا من الحصول على خبرة عملية واضحة.

أنا أحضر الآن تدريب CEH مع المهندس محمد حمدي، وتدريب CISSP مع المهندس محمد جوهر، لقد تعلمت منه الكثير حقًا، كل شيء هنا في CLS مرضي للغاية بما في ذلك الفصول الدراسية.

لقد قمنا بأخذ سلسلة من الدورات في وحدة التحول الرقمي بالوزارة. وانتهينا للتو من دورة تدريب شهادة CRISC مع الدكتور عادل عبد المنعم. شكراً لجميع جهودكم في CLS، نقدر ذلك حقًا.

أنا وزملائي نعمل في منظمة حكومية. لقد أخذنا عددًا من دورات التدريب في مجال الأمن السيبراني مع CLS، بدءًا من CEH وCISSP. وحقا أعجبنا كل شيء هنا، من المدربين إلى الموظفين والبيئة بأكملها.

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. لقد تعلمت الكثير منه حقًا، وكل شيء هنا في مركز تعلم البرمجة مرضي للغاية، بما في ذلك المرافق. شكرًا لكم جميعًا.

كانت تجربة رائعة لتأهيل الكوادر في وحدات التحول الرقمي في الوكالات الحكومية التي تنتقل إلى العاصمة الإدارية، شكراً CLS .

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. كانت تجربة تعليمية مختلفة، وكل شيء هنا في CLS مفيد ومبهج للغاية، بما في ذلك المرافق. شكرًا لكم جميعًا.

أنا حاليًا أحضر دورة تدريب شهادة CRISC مع الدكتور عادل عبد المنعم. لقد تعلمت الكثير منه حقًا، وكل شيء هنا في CLS جميل للغاية، بما في ذلك المرافق والمواقع والفريق.

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. وأضاف لي الكثير، وكل مراحل الدورة في CLSكانت مفيدة ومليئة بالخبرات، شكرًا لمجهوداتكم وإخلاصكم.

استفد من كل لحظة، تعلم مع CLS، مركز التدريب المصنف كأفضل مركز تدريب في مصر منذ عام 1995، 28 عامًا من الخبرة في تدريب الشركات والأفراد في مصر ومنطقة الشرق الأوسط وشمال أفريقيا.

© 2025 - CLS لحلول التعليم | جميع الحقوق محفوظة.