- كورسات

إدارة الأعمال

الشبكات و تكنولوجيا المعلوماتإدارة البياناتتطوير البرمجياتالتحول الرقميالتصميم و الجرافيك

- المسارات التعليمية

- تكنولوجي

إدارة الأعمال

يغطي هذا الدورة MS-101 Microsoft 365 Mobility and Security ثلاثة عناصر رئيسية لإدارة شركة Microsoft 365 – إدارة أمان Microsoft 365 وإدارة الامتثال Microsoft 365 وإدارة أجهزة Microsoft 365.

في إدارة أمان Microsoft 365 ، ستفحص جميع أنواع تهديدات الفيروسات الشائعة وانتهاكات البيانات التي تواجه المؤسسات اليوم ، وستتعلم كيفية التعامل مع هذه التهديدات الأمان باستخدام حلول أمان Microsoft 365.

تغطي هذه الدورة MS-101 Microsoft 365 Mobility and Security ثلاثة عناصر رئيسية في إدارة Microsoft 365 للشركات – إدارة أمان Microsoft 365 وإدارة الامتثال Microsoft 365 وإدارة أجهزة Microsoft 365.

في إدارة أمان Microsoft 365 ، ستفحص جميع أنواع تهديدات الفيروسات الشائعة وانتهاكات البيانات التي تواجه المؤسسات اليوم ، وستتعلم كيفية التعامل مع هذه التهديدات الأمان باستخدام حلول أمان Microsoft 365.

ستتعرف أيضًا على Microsoft Secure Score، بالإضافة إلى حماية هوية Azure Active Directory.

ستتعلم بعد ذلك كيفية إدارة خدمات أمان Microsoft 365 ، بما في ذلك حماية Exchange Online ومرفقات آمنة وروابط آمنة. وأخيرًا، ستتعرف على التقارير المختلفة التي تراقب صحة أمانك.

ستنتقل بعد ذلك من خدمات الأمان إلى استخبارات التهديدات؛ على وجه التحديد باستخدام Microsoft 365 Defender و Microsoft Defender for Cloud Apps و Microsoft Defender for Endpoint.

بعد أن تكون مكونات أمان Microsoft 365 قد وضعت بثبات الآن، ستفحص العناصر الرئيسية لإدارة الامتثال في Microsoft 365.

تبدأ هذه الجزء بنظرة عامة على جميع جوانب إدارة البيانات الرئيسية، بما في ذلك أرشفة البيانات والاحتفاظ بها، وتشفير رسائل Microsoft Purview، ومنع فقدان البيانات (DLP).

ثم تتناول بعمق موضوع الأرشفة والاحتفاظ، مع الانتباه خاصة إلى إدارة مخاطر الموظفين الداخلية في Microsoft Purview وحواجز المعلومات وسياسات DLP.

ستفحص بعد ذلك كيفية تنفيذ هذه الميزات المتعلقة بالامتثال من خلال استخدام تصنيف البيانات وتسميات الحساسية.

ستختم هذا القسم بتعلم كيفية إدارة البحث والتحقيق في بوابة الامتثال Microsoft Purview.

ستتناول Microsoft Purview Audit (القياسي والمتقدم) و Microsoft Purview eDiscovery (القياسي والمتقدم).

تختتم الدورة بفحص عميق لإدارة أجهزة Microsoft 365.

ستبدأ بالتخطيط لجوانب مختلفة من إدارة الأجهزة، بما في ذلك إعداد أجهزة Windows الخاصة بك للتعاون في الإدارة، والتخطيط لإدارة تطبيقات الهواتف المحمولة، وفحص سيناريوهات نشر عملاء Windows، ونماذج نشر Windows Autopilot، والتخطيط لاستراتيجية اشتراك عملاء Windows الخاصة بك.

وأخيرًا، ستنتقل من التخطيط إلى تنفيذ إدارة الأجهزة؛ على وجه التحديد، استراتيجية نشر عملاء Windows الخاصة بك، وWindows Autopilot، وإدارة الأجهزة المحمولة (MDM)، وتسجيل الأجهزة في MDM، وأمان النقاط النهائية في Microsoft Intune.

مخطط الدورة:

استكشاف نواقل التهديد وانتهاكات البيانات

وصف تقنيات القراصنة المستخدمة لاختراق حسابات المستخدمين عبر البريد الإلكتروني

وصف تقنيات القراصنة المستخدمة للسيطرة على الموارد

وصف تقنيات القراصنة المستخدمة للاختراق في البيانات

التخفيف من انتهاك حساب

منع هجوم رفع الامتياز

منع تسريب البيانات وحذفها وفيضانها

استكشاف نموذج الأمان Zero Trust

وصف نهج الثقة الصفرية للأمان في Microsoft 365

وصف مبادئ ومكونات نموذج الأمان Zero Trust

وصف الخطوات الخمس لتنفيذ نموذج الأمان Zero Trust في منظمتك

شرح قصة واستراتيجية Microsoft حول شبكة Zero Trust

استكشاف حلول الأمان في Microsoft 365 Defender

تحديد ميزات Microsoft Defender for Office 365 التي تعزز أمان البريد الإلكتروني في نشر Microsoft 365

شرح كيفية تعرف Microsoft Defender for Identity على التهديدات المتقدمة والهويات المخترقة والأفعال الضارة من الداخل الموجهة إلى منظمتك

شرح كيف يساعد Microsoft Defender for Endpoint في منع الشبكات التنظيمية من التعامل مع التهديدات المتقدمة والكشف عنها والتحقيق فيها والرد عليها

وصف كيف يمكن أن يكون Microsoft 365 Threat Intelligence مفيدًا لضباط الأمان والمسؤولين في منظمتك

وصف كيف يعزز Microsoft Cloud App Security الرؤية والتحكم في مستأجر Microsoft 365 الخاص بك من خلال ثلاث مجالات أساسية

فحص Microsoft Secure Score

شرح فوائد Secure Score ونوع الخدمات التي يمكن تحليلها

شرح كيفية جمع البيانات باستخدام واجهة برمجة التطبيقات Secure Score

شرح كيفية استخدام الأداة لتحديد الفجوات بين الحالة الحالية والحالة التي ترغب في أن تكون عليها فيما يتعلق بالأمان

تحديد الإجراءات التي ستزيد من أمانك من خلال التخفيف من المخاطر

شرح المكان الذي يجب البحث فيه لتحديد التهديدات التي ستقلل كل إجراء والتأثير الذي يكون له على المستخدمين

فحص إدارة الهوية ذات الامتياز

شرح كيف تمكن إدارة الهوية ذات الامتياز من إدارة والتحكم ورصد الوصول إلى الموارد الهامة في منظمتك

تكوين إدارة الهوية ذات الامتياز للاستخدام في منظمتك

شرح كيف يمكنك رؤية جميع التعيينات والتنشيطات التي تمت في فترة زمنية معينة لجميع الأدوار ذات الامتياز من خلال تاريخ التدقيق لإدارة الهوية ذات الامتياز

شرح كيف تساعد Microsoft Identity Manager المنظمات في إدارة المستخدمين والبيانات الاعتمادية والسياسات والوصول داخل منظماتها وبيئاتها الهجينة

شرح كيف توفر إدارة الوصول ذات الامتياز التحكم الدقيق في الوصول إلى مهام الإدارة ذات الامتياز في Microsoft 365

فحص حماية الهوية في Azure

شرح حماية الهوية في Azure (AIP) ونوع الهويات التي يمكن حمايتها

تمكين سياسات الحماية الثلاث الافتراضية في AIP

تحديد الثغرات والأحداث الخطرة التي تم الكشف عنها بواسطة AIP

تخطيط التحقيق في حماية الهويات القائمة في السحابة

تخطيط كيفية حماية بيئة Azure Active Directory الخاصة بك من انتهاكات الأمان

فحص حماية Exchange Online

شرح كيفية تحليل Exchange Online Protection للبريد الإلكتروني لتوفير حماية لخط الأنابيب المكافحة للبرامج الضارة

سرد العديد من الآليات التي يستخدمها Exchange Online Protection لتصفية البريد العشوائي والبرامج الضارة

شرح الحلول الأخرى التي يمكن أن يقوم بها المسؤولون لتوفير حماية إضافية ضد الاحتيال والتقليد

فهم كيفية توفير EOP للحماية ضد البريد العشوائي الصادر

فحص Microsoft Defender for Office 365

شرح كيفية تقنية Safe Attachments في Microsoft Defender for Office 365 تحظر برامج البريد الضارة ذات اليوم الصفر في مرفقات البريد الإلكتروني والوثائق

شرح كيفية تقنية Safe Links في Microsoft Defender for Office 365 تحمي المستخدمين من عناوين URL الضارة المدمجة في البريد الإلكتروني والوثائق التي تشير إلى مواقع ضارة

إنشاء سياسات تصفية البريد العشوائي الصادر

إلغاء حظر المستخدمين الذين انتهكوا سياسات تصفية البريد العشوائي حتى يتمكنوا من استئناف إرسال البريد الإلكتروني

إدارة Safe Attachments

إنشاء وتعديل سياسة Safe Attachments باستخدام Microsoft 365 Defender

إنشاء سياسة Safe Attachments باستخدام PowerShell

تكوين سياسة Safe Attachments

شرح كيف يمكن لقاعدة النقل تعطيل سياسة Safe Attachments

شرح تجربة المستخدم النهائي عند مسح مرفق البريد الإلكتروني والعثور على أنه ضار

إدارة Safe Links

إنشاء وتعديل سياسة Safe Links باستخدام Microsoft 365 Defender

إنشاء سياسة Safe Links باستخدام PowerShell

تكوين سياسة Safe Links

شرح كيف يمكن لقاعدة النقل تعطيل سياسة Safe Links

شرح تجربة المستخدم النهائي عندما يتعرف Safe Links على رابط إلى موقع ويب ضار مدمج في بريد إلكتروني، ورابط إلى ملف ضار مستضاف على موقع ويب

استكشاف استخبارات التهديد في Microsoft 365 Defender

شرح كيف يعتمد استخبارات التهديد في Microsoft 365 على Microsoft Intelligent Security Graph.

إنشاء تنبيهات يمكنها التعرف على أحداث ضارة أو مشبوهة.

فهم كيفية عمل عملية التحقيق والاستجابة التلقائية لـ Microsoft 365 Defender.

شرح كيفية تمكين مشغلي الأمان من التحقيق في تهديدات الأمان.

شرح كيف يقوم Advanced hunting في Microsoft 365 Defender بفحص الأحداث بشكل استباقي في شبكتك لتحديد مؤشرات التهديد والكيانات.

تنفيذ حماية التطبيق باستخدام Microsoft Defender for Cloud Apps

شرح كيفية توفير Microsoft Defender for Cloud Apps رؤية محسنة في نشاط السحابة الشبكية وزيادة حماية البيانات الحرجة عبر تطبيقات السحابة

شرح كيفية نشر Microsoft Defender for Cloud Apps

التحكم في تطبيقات السحابة باستخدام سياسات الملفات

إدارة والاستجابة للتنبيهات التي تم إنشاؤها بواسطة تلك السياسات

تكوين وتصحيح Cloud Discovery

تنفيذ حماية النقطة النهائية باستخدام Microsoft Defender for Endpoint

شرح كيفية تمكين Microsoft Defender for Endpoint من مساعدة الشبكات التنظيمية في منع وكشف والتحقيق والاستجابة للتهديدات المتقدمة

التسجيل للأجهزة المدعومة في Microsoft Defender for Endpoint

تنفيذ وحدة إدارة التهديدات والضعف لتحديد وتقييم وتصحيح نقاط الضعف في النقطة النهائية بشكل فعال

تكوين اكتشاف الجهاز للمساعدة في العثور على الأجهزة غير المُدارة المتصلة بشبكتك الشركية.

تقليل تعرض منظمتك للتهديد والضعف من خلال تصحيح المشكلات استنادًا إلى توصيات الأمان بأولوياتها

تنفيذ حماية من التهديدات باستخدام Microsoft Defender for Office 365

شرح كيفية توفير كومة الحماية التي يوفرها Microsoft Defender for Office 365

فهم كيف يمكن استخدام Threat Explorer للتحقيق في التهديدات والمساعدة في حماية بيئتك

شرح الودجات والعروض التي تقدمها Threat Tracker وتوفر لك معلومات استخباراتية حول قضايا الأمان السيبراني المختلفة التي قد تؤثر على شركتك

تشغيل سيناريوهات هجوم واقعية باستخدام Attack Simulator للمساعدة في تحديد المستخدمين الضعفاء قبل أن يؤثر هجوم حقيقي على منظمتك

فحص حلاّت الحوكمة والامتثال في Microsoft Purview

حماية البيانات الحساسة باستخدام حماية المعلومات في Microsoft Purview

إدارة بيانات المنظمة باستخدام إدارة دورة حياة البيانات في Microsoft Purview

تقليل المخاطر الداخلية باستخدام إدارة مخاطر الموظفين الداخليين في Microsoft Purview

شرح حلول Microsoft Purview للكشف الإلكتروني

استكشاف التأريش وإدارة السجلات في Microsoft 365

تمكين وتعطيل صندوق بريد التأريش في بوابة الامتثال في Microsoft Purview وعبر PowerShell في Windows

تشغيل اختبارات تشخيص على صندوق بريد التأريش

تعلم كيف يمكن استخدام تسميات الاحتفاظ للسماح أو حظر الإجراءات عند إعلان الوثائق والبريد الإلكتروني كسجلات

إنشاء خطة الملفات الخاصة بك لإعدادات وإجراءات الاحتفاظ والحذف

تحديد متى يجب أن تُعلَّم العناصر على أنها سجلات من خلال استيراد خطة موجودة (إذا كانت لديك بالفعل) أو إنشاء تسميات احتفاظ جديدة

استعادة البيانات المحذوفة في Exchange Online و SharePoint Online

استكشاف الاحتفاظ في Microsoft 365

شرح كيفية عمل سياسات الاحتفاظ وتسميات الاحتفاظ

تحديد قدرات كل من سياسات الاحتفاظ وتسميات الاحتفاظ

اختيار النطاق المناسب للسياسة اعتمادًا على متطلبات الأعمال

شرح مبادئ الاحتفاظ

تحديد الفروق بين إعدادات الاحتفاظ وحفظ eDiscovery

تقييد تغييرات الاحتفاظ باستخدام قفل الحفظ

استكشاف منع فقدان البيانات في Microsoft 365

شرح كيفية إدارة منع فقدان البيانات (DLP) في Microsoft 365

فهم كيفية استخدام DLP في Microsoft 365 لأنواع المعلومات الحساسة وأنماط البحث

شرح كيف يوسع Microsoft Endpoint DLP إمكانيات رصد النشاط وحماية DLP.

شرح ما هي سياسة DLP وما تحتوي عليه

عرض نتائج سياسة DLP باستخدام الاستعلامات والتقارير

استكشاف تشفير الرسائل في Microsoft Purview

شرح ميزات تشفير الرسائل في Microsoft Purview

شرح كيفية عمل تشفير الرسائل في Microsoft Purview وكيفية إعداده

تعريف بقواعد تدفق البريد التي تطبق العلامات التجارية وقوالب التشفير لتشفير رسائل البريد الإلكتروني

إضافة تمييز تنظيمي لرسائل البريد الإلكتروني المشفرة

شرح الإمكانيات الإضافية التي يوفرها تشفير الرسائل المتقدم في Microsoft Purview

استكشاف الامتثال في Microsoft 365

شرح كيفية مساعدة Microsoft 365 المؤسسات في إدارة المخاطر وحماية البيانات والامتثال مع اللوائح والمعايير

تخطيط المهام الابتدائية لامتثال Microsoft Purview

إدارة متطلبات الامتثال باستخدام مدير الامتثال

إدارة وضع الامتثال والإجراءات الخاصة بتحسينه باستخدام لوحة تحكم مدير الامتثال

شرح كيفية تحديد نقاط الالتزام الخاصة بالمؤسسة

تنفيذ إدارة مخاطر الموظفين الداخليين في Microsoft Purview

شرح وظائف إدارة مخاطر الموظفين الداخليين في Microsoft 365

وضع خطة لتنفيذ حلول Microsoft Purview لإدارة مخاطر الموظفين الداخليين

إنشاء سياسات إدارة مخاطر الموظفين الداخليين

إدارة تنبيهات وحالات إدارة مخاطر الموظفين الداخليين

إنشاء حواجز معلومات في Microsoft 365

شرح كيف يمكن لحواجز المعلومات تقييد أو السماح بالتواصل والتعاون بين مجموعات محددة من المستخدمين

شرح مكونات حاجز المعلومات وكيفية تمكين حواجز المعلومات

فهم كيف تساعد أوضاع حواجز المعلومات في تعزيز من يمكن إضافته أو إزالته من فريق Microsoft، وحساب OneDrive، وموقع SharePoint

شرح كيف تمنع حواجز المعلومات المستخدمين أو المجموعات من التواصل والتعاون في Microsoft Teams، وOneDrive، وSharePoint

استكشف منع فقدان البيانات في Microsoft 365

شرح كيفية إدارة منع فقدان البيانات (DLP) في Microsoft 365

فهم كيفية استخدام DLP في Microsoft 365 لأنواع المعلومات الحساسة وأنماط البحث

شرح كيف يوسع Microsoft Endpoint DLP إمكانيات رصد النشاط وحماية DLP.

شرح ما هي سياسة DLP وما تحتوي عليه

عرض نتائج سياسة DLP باستخدام الاستعلامات والتقارير

Implement Data Loss Prevention policies

إنشاء خطة تنفيذ منع فقدان البيانات. تنفيذ سياسة DLP الافتراضية في Microsoft 365

إنشاء سياسة DLP مخصصة باستخدام قالب DLP ومن البداية

إنشاء إشعارات البريد الإلكتروني وتلميحات السياسة للمستخدمين عند تطبيق قاعدة DLP

إنشاء تلميحات السياسة للمستخدمين عند تطبيق قاعدة DLP

تكوين إشعارات البريد الإلكتروني لسياسات DLP

Implement data classification of sensitive information

شرح فوائد ونقاط الألم في إنشاء إطار تصنيف البيانات

تحديد كيفية معالجة تصنيف البيانات الحساسة في Microsoft 365

فهم كيفية استخدام Microsoft 365 المصنفات القابلة للتدريب لحماية البيانات الحساسة

إنشاء ومن ثم إعادة تدريب مصنفات التدريب المخصصة

تحليل نتائج جهود تصنيف البيانات في مستكشف المحتوى ومستكشف النشاط

تنفيذ بصمة الوثيقة لحماية المعلومات الحساسة التي يتم إرسالها عبر Exchange Online

استكشاف تسميات الحساسية

شرح كيف تتيح تسميات الحساسية لك تصنيف وحماية بيانات منظمتك

تحديد الأسباب الشائعة التي تجعل المؤسسات تستخدم تسميات الحساسية

شرح ما هي تسمية الحساسية وما يمكن أن تفعله للمؤسسة

تكوين نطاق تسمية الحساسية

شرح لماذا ترتيب تسميات الحساسية في مركز الإدارة الخاص بك مهم

شرح ما يمكن أن تفعله سياسات التسمية

تنفيذ تسمية الحساسية

شرح العملية العامة لإنشاء وتكوين ونشر تسميات الحساسية

تحديد الأذونات الإدارية التي يجب منحها لأعضاء فريق الامتثال لتنفيذ تسميات الحساسية

وضع إطار لتصنيف البيانات يوفر الأساس لتسميات الحساسية

إنشاء وتكوين تسميات الحساسية

نشر تسميات الحساسية من خلال إنشاء سياسة التسمية

تحديد الفروق بين إزالة وحذف تسميات الحساسية

ابحث عن المحتوى في بوابة الامتثال لـ Microsoft Purview

شرح كيفية استخدام البحث عن المحتوى في بوابة الامتثال في Microsoft Purview.

تصميم وإنشاء بحث عن المحتوى

معاينة نتائج البحث

عرض إحصائيات البحث

تصدير نتائج البحث وتقرير البحث

تكوين تصفية أذونات البحث

إدارة التدقيق في Microsoft Purview (قياسي)

شرح الفروق بين Audit (Standard) وAudit (Premium)

تحديد السمات الأساسية لحلول Audit (Standard)

إعداد وتنفيذ بحث سجل التدقيق باستخدام حلول Audit (Standard)

تصدير، تكوين، وعرض سجلات تدقيق السجل

استخدام بحث سجل التدقيق لتتبع مشكلات الدعم الشائعة

إدارة Microsoft Purview Audit (الممتاز)

شرح الفروق بين Audit (Standard) وAudit (Premium)

إعداد وتنفيذ Microsoft Purview Audit (Premium)

إنشاء سياسات الاحتفاظ بسجلات التدقيق

أداء التحقيقات الجنائية لحسابات المستخدم المخترقة

إدارة الاكتشاف الإلكتروني لـ Microsoft Purview (قياسي)

شرح كيف تعتمد Microsoft Purview eDiscovery (Standard) على وظائف البحث والتصدير الأساسية لبحث المحتوى

شرح سير العمل الأساسي لـ eDiscovery (Standard)

إنشاء حالة eDiscovery

إنشاء استمرار قانوني لحالة eDiscovery

البحث عن محتوى في حالة وتصدير ذلك المحتوى

إغلاق، إعادة فتح، وحذف حالة

إدارة الاكتشاف الإلكتروني لـ Microsoft Purview (Premium)

شرح كيف تعتمد Microsoft Purview eDiscovery (Premium) على eDiscovery (Standard)

شرح سير العمل الأساسي لـ eDiscovery (Premium)

إنشاء وإدارة الحالات في eDiscovery (Premium)

إدارة الأنصار ومصادر البيانات غير القابلة للأنصار

تحليل محتوى الحالة واستخدام الأدوات التحليلية لتقليل حجم مجموعات نتائج البحث

شرح إمكانيات إدارة الأجهزة المتاحة في Microsoft Endpoint Manager

شرح كيفية تعاون أجهزة Windows في Endpoint Manager باستخدام Configuration Manager وIntune

إدارة الأجهزة باستخدام Configuration Manager

إدارة الأجهزة باستخدام Microsoft Intune

إنشاء ملفات تعريف الأجهزة في Microsoft Intune

قم بتجهيز أجهزة Windows الخاصة بك للتعاون

شرح المتطلبات الأساسية لاستخدام التعاون

تكوين Microsoft Endpoint Configuration Manager للتعاون

تسجيل أجهزة Windows 10 في Intune

خطط لإدارة التطبيقات المحمولة في Microsoft Intune

شرح الوظائف الأساسية لإدارة التطبيقات المحمولة في Microsoft Intune

تقييم متطلبات التطبيقات وإضافتها إلى Intune

حماية بيانات الشركة باستخدام سياسات حماية التطبيقات

تنفيذ سياسات تكوين التطبيق في Intune للتغلب على مشاكل إعداد التطبيق

استكشاف مشكلات نشر سياسات حماية التطبيق في Intune

افحص سيناريوهات نشر عملاء Windows

شرح كيف يوفر نموذج Windows as a Service باستمرار إمكانيات وتحديثات جديدة مع الحفاظ على مستوى عالٍ من التوافق مع الأجهزة والبرمجيات

شرح كيف يجمع نموذج نشر Windows 10/11 الحديث بين الخدمات التقليدية في الموقع وخدمات السحابة لتقديم تجربة نشر فعالة من حيث التكلفة

شرح كيف يمكن لنموذج نشر Windows 10/11 الدينامي تحويل الإصدار الحالي لنظام Windows 10/11 الذي يتم تضمينه في الجهاز إلى إصدار مخصص يُستخدم في شركتك دون إعادة تثبيت Windows

شرح كيف يكون نموذج نشر Windows 10/11 التقليدي يعتمد على الصورة ويستخدم البنية التحتية في الموقع للمؤسسة

استكشف نماذج نشر Windows Autopilot

شرح متطلبات نشر Windows Autopilot

إنشاء وتعيين ملف تعريف Windows Autopilot

شرح كيف ينفذ نموذج النشر الذاتي لـ Autopilot نظامي Windows 10 و 11 مع التفاعل الضئيل أو بدونه

شرح كيف يمكن لنموذج النشر المعد قبله لـ Autopilot أن يتيح للمستخدمين القيام بتشغيل أجهزة جديدة باستخدام الصورة وبرامج التشغيل المثبتة مسبقًا

شرح كيف يمكن لنموذج النشر الذي يقوده المستخدم لـ Autopilot أن يتيح تحويل أجهزة Windows 10 و 11 الجديدة من حالتها المصنعية الأولية دون الحاجة إلى لمس الجهاز من قبل موظفي تكنولوجيا المعلومات

نشر تشفير BitLocker لأجهزة Autopiloted

خطط لاستراتيجية تنشيط اشتراك عميل Windows الخاص بك

شرح كيف يمكن شراء اشتراكات Windows 10/11 Enterprise E3 من خلال قناة مزود الخدمة السحابي

تكوين الوصول إلى سطح المكتب الظاهري للتنشيط التلقائي للاشتراك على الأجهزة الظاهرية

شرح كيف يمكن نشر تراخيص Windows 10/11 Enterprise تلقائيًا ودون إعادة تشغيل الجهاز

استكشف إدارة الأجهزة المحمولة

شرح حلول إدارة الأجهزة المحمولة المدرجة في Microsoft 365 – Microsoft Intune و Basic Mobility and Security

قارن الميزات الأساسية في Microsoft Intune و Basic Mobility and Security

شرح إعدادات السياسة لأجهزة الأجهزة المحمولة في Microsoft Intune و Basic Mobility and Security

شرح كيفية التحكم في الوصول إلى البريد الإلكتروني والوثائق على الأجهزة التي يتم إدارتها بواسطة إدارة الأجهزة المحمولة

نشر إدارة الأجهزة المحمولة

نشط ونشر خدمات إدارة الأجهزة المحمولة في Microsoft 365

تكوين النطاقات لإدارة الأجهزة المحمولة عن طريق إضافة سجلات DNS لاستخدام الاكتشاف التلقائي عند تسجيل الأجهزة

الحصول على شهادة APNS لتسجيل الأجهزة وإدارتها على أجهزة iOS

إدارة سياسات أمان الجهاز التي يمكن أن تتحكم في إعدادات كلمة المرور وإعدادات التشفير والإعدادات التي تتحكم في استخدام ميزات الجهاز

تعريف سياسة تسجيل الأجهزة الشركية التي يمكن أن تقيد التسجيل وتمكين المصادقة متعددة العوامل

تسجيل الأجهزة في إدارة الأجهزة المحمولة

سجل الأجهزة في إدارة الأجهزة المحمولة في Microsoft Intune

استكشاف استخدام الأجهزة المنضمة إلى Azure AD والأجهزة المنضمة إلى Azure AD بشكل مشترك

شرح كيف يمكن للمستخدمين تسجيل أجهزتهم الشخصية

شرح أفضل الممارسات والإمكانيات لكل طريقة تسجيل للجهاز

إعداد التسجيل لأجهزة Windows

إدارة امتثال الجهاز

خطط لامتثال الجهاز من خلال تحديد القواعد والإعدادات التي يجب تكوينها على الجهاز ليتم اعتباره مطابقًا

تكوين المستخدمين والمجموعات الشرطية لنشر الملفات الشخصية والسياسات والتطبيقات

إنشاء سياسات الوصول الشرطية لتنفيذ قرارات التحكم في الوصول التلقائي للوصول إلى تطبيقات السحابة

مراقبة الأجهزة المسجلة للتحكم في أنشطتها في Intune وحالة الامتثال الخاصة بها

نفذ أمان نقطة النهاية في Microsoft Intune

شرح كيف يمكن لـ Microsoft Intune أن تمكّن المؤسسات من حماية بياناتها وأجهزتها

فهم كيف يركز أمان نقطة النهاية في Microsoft Intune على أمان الأجهزة وتقليل المخاطر

إدارة الأجهزة باستخدام أمان نقطة النهاية في Intune

استخدام المعايير الأمانية لتكوين أجهزة Windows في Intune

تنفيذ قواعد تقليل سطح الهجوم لتقليل سطح هجوم المؤسسة

مؤشرات أمان Microsoft 365:

الفهم والتحليل لمؤشرات الأمان داخل بيئة Microsoft 365.

خدمات أمان Microsoft 365:

استكشاف مجموعة الخدمات الأمنية المقدمة من قبل Microsoft 365 لتعزيز الأمان الشامل.

استخبارات التهديد في Microsoft 365:

الحصول على رؤى حول إمكانيات استخبارات التهديد داخل Microsoft 365 للاكتشاف والاستجابة الفعّالة للتهديدات.

حوكمة البيانات في Microsoft 365:

إدارة وتنفيذ سياسات وممارسات حوكمة البيانات لضمان أمان البيانات والامتثال.

الأرشفة والاحتفاظ في Office 365:

الفهم الكامل لميزات الأرشفة والاحتفاظ في Office 365 لإدارة فعّالة للبيانات والامتثال.

حوكمة البيانات في Microsoft 365 Intelligence:

استغلال ميزات حوكمة البيانات الذكية في Microsoft 365 للحماية المتقدمة للبيانات والامتثال.

البحث والتحقيقات:

تعلم كيفية إجراء عمليات بحث وتحقيق فعّالة داخل بيئة Microsoft 365 للاستجابة لحوادث الأمان.

إدارة الأجهزة:

تنفيذ استراتيجيات إدارة الأجهزة لتأمين والتحكم في الأجهزة التي تستخدم للوصول إلى موارد Microsoft 365.

استراتيجيات نشر Windows 10:

استكشاف مختلف استراتيجيات نشر وإدارة Windows 10 في سياق المؤسسة.

إدارة الأجهزة المحمولة:

فهم وتنفيذ حلول إدارة الأجهزة المحمولة لتأمين وإدارة الأجهزة المحمولة داخل بيئة Microsoft 365.

نحن في السوق منذ عام 1995، واكتسبنا خبرة واسعة في مجال التدريب، وقدمنا التدريب لأكثر من 100000 متدرب منذ ذلك الحين، في مصر، ومنطقة الشرق الأوسط وشمال إفريقيا.

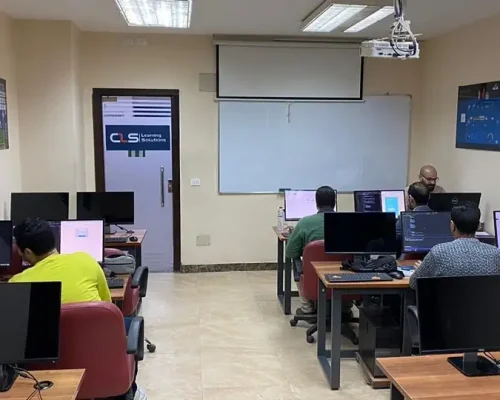

قاعات CLS مجهزة تجهيزًا جيدًا بتقنيات الأجهزة والبرامج القوية التي تساعد كل من الطلاب والمدربين على قيادة برامج تدريبية فعالة وسلسة للغاية.

نقدم لعملائنا أفضل الحلول المصممة خصيصًا لتلبية احتياجاتهم وأهدافهم المحددة. فريقنا مؤهل تأهيلا عاليا للرد على أي أسئلة لديك.

CLS هي شريك معتمد من قبل قادة التكنولوجيا. وهذا يعني أن برامجنا التدريبية من أعلى مصادر الجودة.

نحن على اطلاع دائم بأي تغيير في السوق وفي مجال التكنولوجيا، لذلك ستكون برامجنا التدريبية دائمًا محدثة وفقًا لأحدث المعايير العالمية، ومواكبة لسوق العمل العالمي المتغير باستمرار.

نحن نختار أفضل المدربين، المعتمدين من شركات عالمية موثوقة. وهم يشاركون خبرتهم المهنية مع المتدربين، حتى يتمكنوا من الحصول على خبرة عملية واضحة.

أنا أحضر الآن تدريب CEH مع المهندس محمد حمدي، وتدريب CISSP مع المهندس محمد جوهر، لقد تعلمت منه الكثير حقًا، كل شيء هنا في CLS مرضي للغاية بما في ذلك الفصول الدراسية.

لقد قمنا بأخذ سلسلة من الدورات في وحدة التحول الرقمي بالوزارة. وانتهينا للتو من دورة تدريب شهادة CRISC مع الدكتور عادل عبد المنعم. شكراً لجميع جهودكم في CLS، نقدر ذلك حقًا.

أنا وزملائي نعمل في منظمة حكومية. لقد أخذنا عددًا من دورات التدريب في مجال الأمن السيبراني مع CLS، بدءًا من CEH وCISSP. وحقا أعجبنا كل شيء هنا، من المدربين إلى الموظفين والبيئة بأكملها.

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. لقد تعلمت الكثير منه حقًا، وكل شيء هنا في مركز تعلم البرمجة مرضي للغاية، بما في ذلك المرافق. شكرًا لكم جميعًا.

كانت تجربة رائعة لتأهيل الكوادر في وحدات التحول الرقمي في الوكالات الحكومية التي تنتقل إلى العاصمة الإدارية، شكراً CLS .

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. كانت تجربة تعليمية مختلفة، وكل شيء هنا في CLS مفيد ومبهج للغاية، بما في ذلك المرافق. شكرًا لكم جميعًا.

أنا حاليًا أحضر دورة تدريب شهادة CRISC مع الدكتور عادل عبد المنعم. لقد تعلمت الكثير منه حقًا، وكل شيء هنا في CLS جميل للغاية، بما في ذلك المرافق والمواقع والفريق.

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. وأضاف لي الكثير، وكل مراحل الدورة في CLSكانت مفيدة ومليئة بالخبرات، شكرًا لمجهوداتكم وإخلاصكم.

استفد من كل لحظة، تعلم مع CLS، مركز التدريب المصنف كأفضل مركز تدريب في مصر منذ عام 1995، 28 عامًا من الخبرة في تدريب الشركات والأفراد في مصر ومنطقة الشرق الأوسط وشمال أفريقيا.

© 2026 - CLS لحلول التعليم | جميع الحقوق محفوظة.