- كورسات

إدارة الأعمال

الشبكات و تكنولوجيا المعلومات

الشبكات و تكنولوجيا المعلومات إدارة البيانات

إدارة البيانات تطوير البرمجيات

تطوير البرمجيات التحول الرقمي

التحول الرقمي التصميم و الجرافيك

التصميم و الجرافيك

- المسارات التعليمية

- تكنولوجي

إدارة الأعمال

في هذا الدورة الخاصة بشهادة SC-200 Microsoft Security Operations Analyst، ستتعلم كيفية التحقيق في التهديدات، الاستجابة لها، وصيد الهجمات باستخدام Microsoft Sentinel، Microsoft Defender for Cloud، و Microsoft 365 Defender.

يتعاون محلل أمان Microsoft مع أصحاب المصلحة في المؤسسة لتأمين نظم تكنولوجيا المعلومات للمنظمة.

هدفهم هو تقليل مخاطر المؤسسة من خلال التعامل السريع مع هجمات نشطة في البيئة، وتقديم توجيهات حول تحسين ممارسات حماية التهديد، والإبلاغ عن انتهاكات لسياسات المؤسسة للأطراف المعنية المناسبة.

مُخطط الدورة:

– تحليل بيانات التهديد عبر النطاقات والتعامل السريع مع التهديدات باستخدام التنظيم والتشغيل الآلي المدمج في Microsoft 365 Defender.

– تعرف على تهديدات الأمان السيبراني وكيف تحمي أدوات حماية التهديد الجديدة من Microsoft مستخدمي المؤسسة والأجهزة والبيانات.

– استخدام الكشف المتقدم والتقليل من التهديدات المستندة إلى الهوية لحماية هويات وتطبيقات Azure Active Directory من التعرض.

– مقدمة في حماية التهديدات باستخدام Microsoft 365.

– التعامل مع الحوادث باستخدام Microsoft 365 Defender.

– التقليل من المخاطر باستخدام Microsoft Defender for Office 365.

– Microsoft Defender for Identity.

– حماية هوياتك باستخدام Azure AD Identity Protection.

– Microsoft Defender for Cloud Apps.

– الاستجابة لتنبيهات منع فقدان البيانات باستخدام Microsoft 365.

– إدارة مخاطر الداخليين في Microsoft 365.

– مختبر: التقليل من التهديدات باستخدام Microsoft 365 Defender

– استكشاف Microsoft 365 Defender.

– شرح كيفية تطور مشهد التهديد.

– إدارة الحوادث في Microsoft 365 Defender.

– القيام بصيد متقدم في Microsoft 365 Defender.

– التحقيق في التنبيهات في Microsoft 365 Defender.

– وصف ميزات التحقيق والتقليل في Azure Active Directory Identity Protection.

– شرح كيفية مساعدتك اكتشاف السحابة لمعرفة ما يحدث في منظمتك.

– تنفيذ منصة Microsoft Defender for Endpoint لاكتشاف والتحقيق والرد على التهديدات المتقدمة.

– تعلم كيف يمكن لـ Microsoft Defender for Endpoint مساعدة منظمتك في البقاء آمنة.

– كيفية نشر بيئة Microsoft Defender for Endpoint، بما في ذلك تسجيل الأجهزة وتكوين الأمان.

– كيفية التحقيق في الحوادث والتنبيهات باستخدام Microsoft Defender for Endpoint. القيام بصيد متقدم والتشاور مع خبراء التهديد.

– ستتعلم أيضًا كيفية تكوين التشغيل التلقائي في Microsoft Defender for Endpoint من خلال إدارة إعدادات البيئة.

– وأخيرًا، ستتعلم عن نقاط ضعف بيئتك عن طريق استخدام إدارة التهديد والضعف في Microsoft Defender for Endpoint.

– حماية ضد التهديدات باستخدام Microsoft Defender for Endpoint.

– نشر بيئة Microsoft Defender for Endpoint.

– تنفيذ تحسينات أمان ويندوز.

– القيام بتحقيقات الأجهزة.

– أداء إجراءات على جهاز.

– أداء تحقيقات الأدلة والكيانات.

– تكوين وإدارة التشغيل التلقائي.

– تكوين التنبيهات والكشف.

– الاستفادة من إدارة التهديد والضعف.

– مختبر: التقليل من التهديدات باستخدام Microsoft 365 Defender for Endpoint**

– نشر Microsoft Defender for Endpoint.

– التقليل من الهجمات باستخدام Defender for Endpoint.

– تعريف قدرات Microsoft Defender for Endpoint.

– تكوين إعدادات بيئة Microsoft Defender for Endpoint.

– تكوين قواعد تقليل سطح الهجوم على أجهزة ويندوز.

– وصف معلومات الجرائم الرقمية التي تم جمعها بواسطة Microsoft Defender for Endpoint.

– جمع بيانات الجرائم الرقمية باستخدام Microsoft Defender for Endpoint.

– التحقيق في حسابات المستخدم في Microsoft Defender for Endpoint.

– إدارة إعدادات التشغيل التلقائي في Microsoft Defender for Endpoint.

– إدارة المؤشرات في Microsoft Defender for Endpoint.

– وصف إدارة التهديد والضعف في Microsoft Defender for Endpoint.

– استخدام Microsoft Defender for Cloud لحماية الأعباء العاملة في السحابة

والهجينة والموجودة في الموقع وتحسين الأمان.

– تعلم الغرض من Microsoft Defender for Cloud وكيفية تمكينه.

– ستتعلم أيضًا حول الحمايات والاكتشافات التي يوفرها Microsoft Defender for Cloud لكل عبء عمل سحابي.

– تعلم كيف يمكنك إضافة إمكانيات Microsoft Defender for Cloud إلى بيئتك الهجينة.

– التخطيط لحماية أعباء العمل في السحابة باستخدام Microsoft Defender for Cloud.

– حماية الأعباء العاملة في Microsoft Defender for Cloud.

– ربط الأصول في Azure بـ Microsoft Defender for Cloud.

– ربط مصادر غير Azure بـ Microsoft Defender for Cloud.

– التحقيق في تنبيهات أمان باستخدام Microsoft Defender for Cloud.

– مختبر: التقليل من التهديدات باستخدام Microsoft Defender for Cloud**

– نشر Microsoft Defender for Cloud.

– التقليل من الهجمات باستخدام Microsoft Defender for Cloud.

– شرح ميزات Microsoft Defender for Cloud.

– شرح أي أعباء العمل محمية بواسطة Microsoft Defender for Cloud.

– شرح كيفية عمل حمايات Microsoft Defender for Cloud.

– تكوين التخصيص التلقائي في Microsoft Defender for Cloud.

– شرح التخصيص اليدوي في Microsoft Defender for Cloud.

– ربط أجهزة غير Azure بـ Microsoft Defender for Cloud.

– شرح التنبيهات في Microsoft Defender for Cloud.

– استجابة للتنبيهات في Microsoft Defender for Cloud.

– أتمتة الرد في Microsoft Defender for Cloud.

– كتابة بيانات لغة استعلام Kusto (KQL) لاستعلام بيانات السجل لأداء عمليات الكشف والتحليل والتقرير في Microsoft Sentinel.

– تركز هذه الوحدة على أكثر العمليات المستخدمة.

– ستعرض البيانات الأمثلة لاستعلامات KQL المتعلقة بالأمان.

– KQL هي لغة الاستعلام المستخدمة لأداء تحليل البيانات لإنشاء تحليلات ودفاتر العمل وأداء صيد في Microsoft Sentinel.

– تعلم كيفية توفير البنية الأساسية لبناء بيانات أكثر تعقيدًا.

– تعلم كيفية تلخيص وتصور البيانات بواسطة بيان KQL يوفر الأساس لبناء عمليات الكشف في Microsoft Sentinel.

– تعلم كيفية استخدام لغة استعلام Kusto (KQL) للتلاعب بالبيانات النصية التي تم استيعابها من مصادر السجل.

– بناء بيانات لغة استعلام Kusto (KQL) لـ Microsoft Sentinel.

– تحليل نتائج الاستعلام باستخدام KQL.

– بناء بيانات متعددة الجداول باستخدام KQL.

– العمل مع البيانات النصية باستخدام بيانات استعلام KQL.

– مختبر: إنشاء استعلامات لـ Microsoft Sentinel باستخدام لغة استعلام Kusto (KQL)**

– إنشاء استعلامات لـ Microsoft Sentinel باستخدام لغة استعلام Kusto (KQL).

– بناء بيانات استعلام KQL.

– البحث في ملفات السجل للأحداث الأمان باستخدام KQL.

– تصفية البحث بناءً على وقت الحدث والخطورة والنطاق وغيرها من البيانات ذات الصلة باستخدام KQL.

– تلخيص البيانات باستخدام بيانات استعلام KQL.

– عرض تصورات باستخدام بيانات استعلام KQL.

– استخراج البيانات من حقول النص غير المهيكل باستخدام KQL.

– استخراج البيانات من بيانات النص المهيكل باستخدام KQL.

– إنشاء وظائف باستخدام KQL.

– مقدمة في Microsoft Sentinel

– إنشاء وإدارة بيئات Microsoft Sentinel

– استعلام السجلات في Microsoft Sentinel

– استخدام قوائم المراقبة في Microsoft Sentinel

– الاستفادة من معلومات التهديد في Microsoft Sentinel

– مختبر: تكوين بيئة Microsoft Sentinel الخاصة بك

– تكوين بيئة Microsoft Sentinel الخاصة بك

– التعرف على مكونات ووظائف Microsoft Sentinel المختلفة.

– التعرف على حالات الاستخدام التي يمكن أن تكون Microsoft Sentinel حلاً جيدًا.

– وصف هندسة بيئة العمل Microsoft Sentinel

– تثبيت بيئة العمل Microsoft Sentinel

– إدارة بيئة العمل Microsoft Sentinel

– إنشاء قائمة مراقبة في Microsoft Sentinel

– استخدام KQL للوصول إلى قائمة المراقبة في Microsoft Sentinel

– إدارة مؤشرات التهديد في Microsoft Sentinel

– استخدام KQL للوصول إلى مؤشرات التهديد في Microsoft Sentinel

– ربط البيانات بـ Microsoft Sentinel باستخدام موصلات البيانات

– ربط خدمات Microsoft بـ Microsoft Sentinel

– ربط Microsoft 365 Defender بـ Microsoft Sentinel

– ربط مضيفي Windows بـ Microsoft Sentinel

– ربط سجلات تنسيق الحدث المشترك بـ Microsoft Sentinel

– ربط مصادر بيانات syslog بـ Microsoft Sentinel

– ربط مؤشرات التهديد بـ Microsoft Sentinel

– مختبر: ربط السجلات بـ Microsoft Sentinel

– ربط البيانات بـ Microsoft Sentinel باستخدام موصلات البيانات

– ربط أجهزة Windows بـ Microsoft Sentinel باستخدام موصلات البيانات

– ربط مضيفي Linux بـ Microsoft Sentinel باستخدام موصلات البيانات

– ربط تهديدات المعلومات بـ Microsoft Sentinel باستخدام موصلات البيانات

– شرح استخدام موصلات البيانات في Microsoft Sentinel

– شرح اختلافات موصل Common Event Format و Syslog في Microsoft Sentinel

– ربط موصلات خدمات Microsoft

– شرح كيفية إنشاء حوادث تلقائيًا بواسطة موصلات Microsoft Sentinel

– تنشيط موصل Microsoft 365 Defender في Microsoft Sentinel

– ربط أجهزة Azure Windows Virtual Machines بـ Microsoft Sentinel

– ربط مضيفي Windows غير الخاضعة للتحكم بالمصادقة بـ Microsoft Sentinel

– تكوين وكيل Log Analytics لجمع أحداث Sysmon

– شرح خيارات نشر موصل تنسيق الحدث المشترك في Microsoft Sentinel

– تكوين موصل TAXII في Microsoft Sentinel

– عرض مؤشرات التهديد في Microsoft Sentinel

– اكتشاف التهديدات باستخدام تحليلات Microsoft Sentinel

– إدارة حوادث الأمان في Microsoft Sentinel

– الاستجابة للتهديدات باستخدام دفاتر اللعب في Microsoft Sentinel

– تحليل سلوك المستخدم والكيانات في Microsoft Sentinel

– استعلام وتصور ورصد البيانات في Microsoft Sentinel

– مختبر: إنشاء اكتشافات وأداء تحقيقات باستخدام Microsoft Sentinel

– تنشيط قاعدة أمان Microsoft

– إنشاء دفتر اللعب

– إنشاء استعلام مجدول

– فهم نمذجة الكشف

– تنفيذ هجمات

– إنشاء اكتشافات

– التحقيق في الحوادث

– إنشاء دفاتر العمل

– شرح أهمية تحليل Microsoft Sentinel.

– إنشاء قواعد من القوالب.

– إدارة القواعد بالتعديلات.

– شرح قدرات التشغيل والتنظيم التلقائي في Microsoft Sentinel.

– إنشاء دفتر لعب لأتمتة استجابة الحادث.

– التحقيق وإدارة قرار الحادث.

– شرح تحليل سلوك المستخدم والكيانات في Microsoft Sentinel.

– استكشاف الكيانات في Microsoft Sentinel.

– تصور البيانات الأمانية باستخدام دفاتر العمل في Microsoft Sentinel.

الوحدة 8: أداء صيد التهديدات في Microsoft Sentinel

– مفاهيم صيد التهديد في Microsoft Sentinel

– صيد التهديدات باستخدام Microsoft Sentinel

– البحث عن التهديدات باستخدام دفاتر العمل في Microsoft Sentinel

– مختبر: صيد التهديدات في Microsoft Sentinel

– أداء صيد التهديدات في Microsoft Sentinel

– صيد التهديدات باستخدام دفاتر العمل في Microsoft Sentinel

– شرح مفاهيم صيد التهديد للاستخدام مع Microsoft Sentinel.

– تحديد فرضية صيد تهديد للاستخدام في Microsoft Sentinel.

– استخدام الاستعلامات لصيد التهديدات.

– مراقبة التهديدات على مر الزمن باستخدام البث المباشر.

– استكشاف مكتبات واجهات البرمجة التطبيقية لصيد التهديدات المتقدم في Microsoft Sentinel.

– إنشاء واستخدام دفاتر العمل في Microsoft Sentinel.

– شرح كيف يمكن لـ Microsoft Defender for Endpoint التعامل مع المخاطر في بيئتك وتصحيحها.

– إدارة بيئة Microsoft Defender for Endpoint.

– تكوين قواعد تقليل سطح الهجوم على أجهزة Windows.

– أداء إجراءات على جهاز باستخدام Microsoft Defender for Endpoint.

– التحقيق في النطاقات وعناوين IP في Microsoft Defender for Endpoint.

– التحقيق في حسابات المستخدمين في Microsoft Defender for Endpoint.

– تكوين إعدادات التنبيه في Microsoft 365 Defender.

– شرح كيفية تطور منظومة التهديدات.

– إجراء صيد متقدم في Microsoft 365 Defender.

– إدارة الحوادث في Microsoft 365 Defender.

– شرح كيف يمكن لـ Microsoft Defender for Identity التعامل مع المخاطر في بيئتك.

– التحقيق في تنبيهات DLP في Microsoft Defender for Cloud Apps.

– شرح أنواع الإجراءات التي يمكنك اتخاذها في حالة إدارة مخاطر الداخليين.

– تكوين التوفير التلقائي في Microsoft Defender for Cloud Apps.

– تصحيح التنبيهات في Microsoft Defender for Cloud Apps.

– بناء عبارات KQL.

– تصفية البحث بناءً على وقت الحدث والخطورة والنطاق وغيرها من البيانات ذات الصلة باستخدام KQL.

– استخراج البيانات من حقول النص غير المهيكل باستخدام KQL.

– إدارة مساحة العمل Microsoft Sentinel.

– استخدام KQL للوصول إلى قائمة المراقبة في Microsoft Sentinel.

– إدارة مؤشرات التهديد في Microsoft Sentinel.

– شرح اختلافات موصل Common Event Format و Syslog في Microsoft Sentinel.

– ربط أجهزة Azure Windows Virtual Machines بـ Microsoft Sentinel.

– تكوين وكيل Log Analytics لجمع أحداث Sysmon.

– إنشاء قواعد تحليل جديدة واستعلامات باستخدام معالج قواعد التحليل.

– إنشاء دفتر لعب لأتمتة استجابة الحادث.

– استخدام الاستعلامات لصيد التهديدات.

– مراقبة التهديدات على مر الزمن باستخدام البث المباشر.

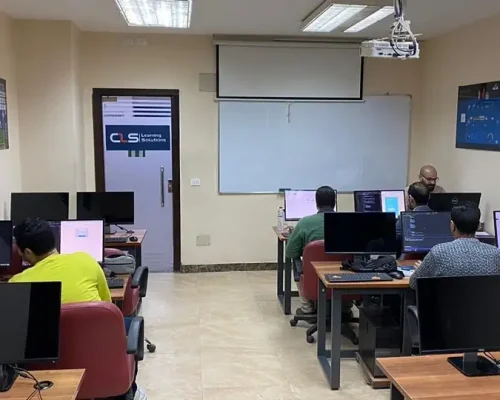

نحن في السوق منذ عام 1995، واكتسبنا خبرة واسعة في مجال التدريب، وقدمنا التدريب لأكثر من 100000 متدرب منذ ذلك الحين، في مصر، ومنطقة الشرق الأوسط وشمال إفريقيا.

قاعات CLS مجهزة تجهيزًا جيدًا بتقنيات الأجهزة والبرامج القوية التي تساعد كل من الطلاب والمدربين على قيادة برامج تدريبية فعالة وسلسة للغاية.

نقدم لعملائنا أفضل الحلول المصممة خصيصًا لتلبية احتياجاتهم وأهدافهم المحددة. فريقنا مؤهل تأهيلا عاليا للرد على أي أسئلة لديك.

CLS هي شريك معتمد من قبل قادة التكنولوجيا. وهذا يعني أن برامجنا التدريبية من أعلى مصادر الجودة.

نحن على اطلاع دائم بأي تغيير في السوق وفي مجال التكنولوجيا، لذلك ستكون برامجنا التدريبية دائمًا محدثة وفقًا لأحدث المعايير العالمية، ومواكبة لسوق العمل العالمي المتغير باستمرار.

نحن نختار أفضل المدربين، المعتمدين من شركات عالمية موثوقة. وهم يشاركون خبرتهم المهنية مع المتدربين، حتى يتمكنوا من الحصول على خبرة عملية واضحة.

أنا أحضر الآن تدريب CEH مع المهندس محمد حمدي، وتدريب CISSP مع المهندس محمد جوهر، لقد تعلمت منه الكثير حقًا، كل شيء هنا في CLS مرضي للغاية بما في ذلك الفصول الدراسية.

لقد قمنا بأخذ سلسلة من الدورات في وحدة التحول الرقمي بالوزارة. وانتهينا للتو من دورة تدريب شهادة CRISC مع الدكتور عادل عبد المنعم. شكراً لجميع جهودكم في CLS، نقدر ذلك حقًا.

أنا وزملائي نعمل في منظمة حكومية. لقد أخذنا عددًا من دورات التدريب في مجال الأمن السيبراني مع CLS، بدءًا من CEH وCISSP. وحقا أعجبنا كل شيء هنا، من المدربين إلى الموظفين والبيئة بأكملها.

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. لقد تعلمت الكثير منه حقًا، وكل شيء هنا في مركز تعلم البرمجة مرضي للغاية، بما في ذلك المرافق. شكرًا لكم جميعًا.

كانت تجربة رائعة لتأهيل الكوادر في وحدات التحول الرقمي في الوكالات الحكومية التي تنتقل إلى العاصمة الإدارية، شكراً CLS .

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. كانت تجربة تعليمية مختلفة، وكل شيء هنا في CLS مفيد ومبهج للغاية، بما في ذلك المرافق. شكرًا لكم جميعًا.

أنا حاليًا أحضر دورة تدريب شهادة CRISC مع الدكتور عادل عبد المنعم. لقد تعلمت الكثير منه حقًا، وكل شيء هنا في CLS جميل للغاية، بما في ذلك المرافق والمواقع والفريق.

أنا حاليًا أحضر دورة ASP.NET Core مع MVC مع المهندس محمد هشام. وأضاف لي الكثير، وكل مراحل الدورة في CLSكانت مفيدة ومليئة بالخبرات، شكرًا لمجهوداتكم وإخلاصكم.

استفد من كل لحظة، تعلم مع CLS، مركز التدريب المصنف كأفضل مركز تدريب في مصر منذ عام 1995، 28 عامًا من الخبرة في تدريب الشركات والأفراد في مصر ومنطقة الشرق الأوسط وشمال أفريقيا.

© 2025 - CLS لحلول التعليم | جميع الحقوق محفوظة.